سسڪو واقعي جو تجزيو خارجي اوزار استعمال ڪندي

پيداوار جي ڄاڻ

پراڊڪٽ صارفين کي Cisco SecureX سان ضم ٿيڻ جي اجازت ڏئي ٿي ۽ FMC ۾ ربن جي خصوصيت کي استعمال ڪندي ان تائين رسائي حاصل ڪري ٿي. web انٽرفيس.

وضاحتون

- انضمام: Cisco SecureX

- انٽرفيس: ايف ايم سي web انٽرفيس

- ربن جي خصوصيت: هر صفحي جي هيٺان

پيداوار جي استعمال جون هدايتون

ربن استعمال ڪندي SecureX تائين رسائي

ربن جي خصوصيت کي استعمال ڪندي SecureX تائين رسائي حاصل ڪرڻ لاء، انهن قدمن تي عمل ڪريو:

- FMC ۾، ڪنهن به FMC صفحي جي تري ۾ ربن تي ڪلڪ ڪريو.

- "حاصل SecureX" تي ڪلڪ ڪريو.

- SecureX ۾ سائن ان ڪريو.

- رسائي جي اجازت ڏيڻ لاءِ لنڪ تي ڪلڪ ڪريو.

- ان کي وڌائڻ ۽ استعمال ڪرڻ لاء ربن تي ڪلڪ ڪريو.

خارجي اوزار استعمال ڪندي واقعي جو تجزيو

بيروني اوزار استعمال ڪندي واقعي جي تجزيي کي انجام ڏيڻ لاءِ، ھيٺين قدمن تي عمل ڪريو:

- FMC ۾، ڪنهن به FMC صفحي جي تري ۾ ربن تي ڪلڪ ڪريو.

- "حاصل SecureX" تي ڪلڪ ڪريو.

- SecureX ۾ سائن ان ڪريو.

- رسائي جي اجازت ڏيڻ لاءِ لنڪ تي ڪلڪ ڪريو.

- ان کي وڌائڻ ۽ استعمال ڪرڻ لاء ربن تي ڪلڪ ڪريو.

سسڪو SecureX خطري جي جواب سان واقعي جو تجزيو

Cisco SecureX Threat Response (اڳوڻي سسڪو Threat Response جي نالي سان مشهور) صارفين کي تيزيءَ سان ڳولڻ، تحقيق ڪرڻ ۽ خطرن جو جواب ڏيڻ جي اجازت ڏئي ٿو. Cisco SecureX Threat Response سان واقعي جي تجزيي کي انجام ڏيڻ لاءِ، انهن قدمن تي عمل ڪريو:

- FMC ۾، ڪنهن به FMC صفحي جي تري ۾ ربن تي ڪلڪ ڪريو.

- "حاصل SecureX" تي ڪلڪ ڪريو.

- SecureX ۾ سائن ان ڪريو.

- رسائي جي اجازت ڏيڻ لاءِ لنڪ تي ڪلڪ ڪريو.

- ان کي وڌائڻ ۽ استعمال ڪرڻ لاء ربن تي ڪلڪ ڪريو.

View سسڪو SecureX خطري جي جواب ۾ واقعا ڊيٽا

جي طرف view سسڪو سيڪيورڪس خطري جي جواب ۾ واقعي جي ڊيٽا، پيروي ڪريو

اهي قدم:

- سائن ان ڪريو Cisco SecureX Threat Response جيئن اشارو ڪيو ويو.

واقعي جي تحقيقات استعمال ڪندي Web- وسيلن تي ٻڌل

استعمال ڪرڻ جي واقعن جي تحقيق ڪرڻ لاء webوسيلن جي بنياد تي، انهن قدمن تي عمل ڪريو:

- سائن ان ڪريو Cisco SecureX Threat Response جيئن اشارو ڪيو ويو.

- ۾ امڪاني خطرن جي باري ۾ وڌيڪ معلومات ڳولڻ لاءِ لاڳاپيل ڪراس لانچ جي خصوصيت کي استعمال ڪريو webفائر پاور مئنيجمينٽ سينٽر کان ٻاهر وسيلن تي ٻڌل.

- واقعي واري واقعي کان سڌو ڪلڪ ڪريو viewer يا ڊيش بورڊ فائر پاور مئنيجمينٽ سينٽر ۾ لاڳاپيل معلومات کي ٻاهرين وسيلن ۾.

حوالي سان منظم ڪراس-لانچ وسيلن جي باري ۾

خارجي انتظام ڪرڻ webوسيلن جي بنياد تي، انهن قدمن تي عمل ڪريو:

- وڃو تجزيو> ڳوڙهي> ڪنٽيڪچوئل ڪراس لانچ.

- سسڪو پاران پيش ڪيل اڳواٽ بيان ڪيل ۽ ٽئين پارٽي وسيلن کي منظم ڪريو.

- توھان ضرورت جي مطابق وسيلن کي غير فعال ڪري سگھو ٿا، ختم ڪري سگھو ٿا يا ان جو نالو مٽائي سگھو ٿا.

FAQs

- عبرت: SecureX ڇا آهي؟

A: SecureX Cisco Cloud ۾ هڪ انضمام پليٽ فارم آهي جيڪو صارفين کي ڪيترن ئي پروڊڪٽس مان گڏ ڪيل ڊيٽا استعمال ڪندي واقعن جو تجزيو ڪرڻ جي اجازت ڏئي ٿو، بشمول فائر پاور. - سوال: مان ربن جي خصوصيت کي استعمال ڪندي SecureX تائين ڪيئن رسائي ڪري سگهان ٿو؟

ج: ربن جي خصوصيت کي استعمال ڪندي SecureX تائين رسائي حاصل ڪرڻ لاءِ، ڪنهن به FMC صفحي جي تري ۾ ربن تي ڪلڪ ڪريو ۽ ڏنل قدمن تي عمل ڪريو. - سوال: مان view Cisco SecureX Threat Response ۾ واقعي جي ڊيٽا؟

ج: ها، توهان ڪري سگهو ٿا view Cisco SecureX Threat Response ۾ واقعي جي ڊيٽا سائن ان ڪندي جيئن اشارو ڪيو ويو. - عبرت: آئون ڪئين استعمال ڪري واقعن جي تحقيق ڪري سگهان ٿو webوسيلن تي ٻڌل؟

ج: استعمال ڪندي واقعن جي تحقيق ڪرڻ webوسيلا جي بنياد تي، Cisco SecureX Threat Response ۾ سائن ان ڪريو ۽ لاڳاپيل معلومات ڳولڻ لاءِ لاڳاپيل ڪراس لانچ فيچر استعمال ڪريو.

Cisco SecureX سان گڏ

View ۽ توهان جي سڀني سسکو سيڪيورٽي پراڊڪٽس مان ڊيٽا سان گڏ ڪم ڪريو ۽ شيشي جي هڪ واحد پين ذريعي، SecureX ڪلائوڊ پورٽل. SecureX ذريعي موجود اوزار استعمال ڪريو توهان جي خطري جي شڪار ۽ تحقيقات کي بهتر ڪرڻ لاء. SecureX پڻ مهيا ڪري سگھي ٿو ڪارائتو اوزار ۽ ڊوائيس جي معلومات جيئن ته ڇا هر هڪ بهترين سافٽ ويئر ورزن هلائي رهيو آهي.

- SecureX بابت وڌيڪ معلومات لاء، ڏسو http://www.cisco.com/c/en/us/products/security/securex.html.

- فائر پاور کي SecureX سان ضم ڪرڻ لاءِ، ڏسو فائر پاور ۽ SecureX انٽيگريشن گائيڊ تي https://cisco.com/go/firepower-securex-documentation.

رسائي حاصل ڪريو SecureX ربن استعمال ڪندي

ربن FMC ۾ هر صفحي جي تري ۾ ظاهر ٿئي ٿو web انٽرفيس. توھان ربن کي استعمال ڪري سگھوٿا جلدي ٻين Cisco سيڪيورٽي پراڊڪٽس ڏانھن موٽڻ ۽ ڪيترن ئي ذريعن کان خطري واري ڊيٽا سان ڪم ڪرڻ لاءِ.

توھان کان پھريان شروع ڪريو

- جيڪڏهن توهان FMC جي تري ۾ SecureX ربن نه ٿا ڏسو web انٽرفيس صفحا، هي طريقو استعمال نه ڪريو. ان جي بدران، ڏسو فائر پاور ۽ SecureX انٽيگريشن گائيڊ تي https://cisco.com/go/firepower-securex-documentation.

- جيڪڏهن توهان وٽ اڳ ۾ ئي SecureX اڪائونٽ نه آهي، هڪ حاصل ڪريو پنهنجي IT ڊپارٽمينٽ مان.

عمل

- قدم 1 FMC ۾، ڪنهن به FMC صفحي جي تري ۾ ربن تي ڪلڪ ڪريو.

- قدم 2 ڪلڪ ڪريو حاصل ڪريو SecureX.

- قدم 3 SecureX ۾ سائن ان ڪريو.

- قدم 4 لنڪ تي ڪلڪ ڪريو رسائي جي اجازت ڏيڻ لاء.

- مرحلا 5 ربن کي وڌائڻ ۽ استعمال ڪرڻ لاءِ ڪلڪ ڪريو.

اڳتي ڇا ڪجي

ربن جي خاصيتن ۽ انهن کي ڪيئن استعمال ڪجي بابت معلومات لاءِ، SecureX ۾ آن لائن مدد ڏسو.

سسڪو SecureX خطري جي جواب سان واقعي جو تجزيو

Cisco SecureX خطري جو جواب اڳ ۾ سڃاتو ويندو هو Cisco Threat Response (CTR.) Cisco SecureX خطري جو جواب استعمال ڪندي خطرن کي تيزيءَ سان سڃاڻڻ، تحقيق ڪرڻ ۽ جواب ڏيڻ، Cisco Cloud ۾ انٽيگريشن پليٽ فارم جيڪو توهان کي ڪيترن ئي پروڊڪٽس مان گڏ ڪيل ڊيٽا استعمال ڪندي واقعن جو تجزيو ڪرڻ جي اجازت ڏئي ٿو، بشمول باهه جي طاقت.

- Cisco SecureX خطري جي جواب بابت عام معلومات لاء، ڏسو: https://www.cisco.com/c/en/us/products/security/threat-response.html.

- Cisco SecureX خطري جي جواب سان فائر پاور کي ضم ڪرڻ لاءِ تفصيلي هدايتن لاءِ، ڏسو:

- فائر پاور ۽ Cisco SecureX خطري جو جواب انٽيگريشن گائيڊ تي https://cisco.com/go/firepower-ctr-integration-docs.

View سسڪو SecureX خطري جي جواب ۾ واقعا ڊيٽا

توھان کان پھريان شروع ڪريو

- انضمام کي سيٽ اپ ڪريو جيئن بيان ڪيل فائر پاور ۽ سسڪو سيڪيور ايڪس خطري جي جواب ۾ انٽيگريشن گائيڊ https://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html.

- Review Cisco SecureX خطري جي جواب ۾ آن لائن مدد سکو ته ڪيئن ڳولجي، تحقيق ڪجي، ۽ خطرن تي عمل ڪجي.

- Cisco SecureX خطري جي جواب تائين رسائي حاصل ڪرڻ لاءِ توهان کي پنهنجي سند جي ضرورت پوندي.

عمل

قدم 1

فائر پاور مئنيجمينٽ سينٽر ۾، ھيٺين مان ھڪڙو ڪريو:

- هڪ مخصوص واقعي کان Cisco SecureX خطري جي جواب ڏانهن اشارو ڪرڻ لاء:

- ھڪڙي صفحي ڏانھن وڃو Analysis> Intrusions مينيو جيڪو ھڪڙي معاون واقعن کي لسٽ ڪري ٿو.

- ھڪڙي ماخذ يا منزل جي IP پتي تي صحيح ڪلڪ ڪريو ۽ چونڊيو View SecureX ۾.

- جي طرف view واقعي جي معلومات عام طور تي:

- ڏانهن وڃو سسٽم> انٽيگريشن> ڪلائوڊ سروسز.

- جي لنڪ تي ڪلڪ ڪريو view Cisco SecureX خطري جي جواب ۾ واقعا.

قدم 2

سائن ان ڪريو Cisco SecureX خطري جي جواب ۾ جيئن اشارو ڪيو ويو.

واقعي جي تحقيقات استعمال ڪندي Web- وسيلن تي ٻڌل

۾ امڪاني خطرن جي باري ۾ وڌيڪ معلومات جلدي ڳولڻ لاءِ لاڳاپيل ڪراس لانچ فيچر استعمال ڪريو webفائر پاور مئنيجمينٽ سينٽر کان ٻاهر وسيلن تي ٻڌل. مثال طورampلي، توهان ڪري سگهو ٿا:

- سسڪو يا ٽئين پارٽي ڪلائوڊ ميزباني ڪيل سروس ۾ هڪ مشڪوڪ ماخذ IP پتو ڳوليو جيڪو ڄاڻايل ۽ شڪي خطرن بابت معلومات شايع ڪري ٿو، يا

- توهان جي تنظيم جي تاريخي لاگن ۾ ڪنهن خاص خطري جا ماضي جا مثال ڏسو، جيڪڏهن توهان جو ادارو ان ڊيٽا کي سيڪيورٽي انفارميشن اينڊ ايونٽ مئنيجمينٽ (SIEM) ايپليڪيشن ۾ محفوظ ڪري ٿو.

- هڪ خاص جي باري ۾ معلومات لاء ڏسو fileسميت file پيچري جي معلومات، جيڪڏهن توهان جي تنظيم Cisco کي ترتيب ڏنو آهي AMP آخري نقطي لاء.

جڏهن هڪ واقعي جي تحقيق ڪري رهيا آهيو، توهان واقعي جي واقعي کان سڌو ڪلڪ ڪري سگهو ٿا viewer يا ڊيش بورڊ فائر پاور مئنيجمينٽ سينٽر ۾ لاڳاپيل معلومات کي ٻاهرين وسيلن ۾. اهو توهان کي جلدي گڏ ڪرڻ جي اجازت ڏئي ٿو هڪ مخصوص واقعي جي چوڌاري ان جي IP پتي، بندرگاهن، پروٽوڪول، ڊومين، ۽ / يا SHA 256 هيش جي بنياد تي. مثال طورample، فرض ڪريو ته توھان ڳولي رھيا آھيو Top Attackers deshboard widget ۽ توھان چاھيو ٿا وڌيڪ معلومات ڳولڻ چاھيو ٿا ھڪڙي ماخذ جي IP پتي جي فهرست بابت. توھان ڏسڻ چاھيو ٿا ته Talos ڪھڙي معلومات ھن IP پتي بابت شايع ڪري ٿو، تنھنڪري توھان چونڊيو "Talos IP" وسيلو. تلوس web سائيٽ هن مخصوص IP پتي بابت معلومات سان گڏ هڪ صفحي ڏانهن کليل آهي. توھان چونڊي سگھوٿا اڳئين بيان ڪيل لنڪن جي ھڪڙي سيٽ مان عام طور تي استعمال ٿيل Cisco ۽ ٽئين پارٽي جي خطري واري انٽيليجنس سروسز لاءِ، ۽ ٻين لاءِ ڪسٽم لنڪس شامل ڪريو web-بنياد خدمتون، ۽ SIEMs يا ٻيون پراڊڪٽس جيڪي آهن web انٽرفيس. نوٽ ڪريو ته ڪجھ وسيلن کي اڪائونٽ يا پراڊڪٽ جي خريداري جي ضرورت پوندي.

حوالي سان منظم ڪراس-لانچ وسيلن جي باري ۾

- خارجي انتظام ڪريو web-based وسيلا استعمال ڪندي Analysis> Advanced> Contextual Cross-Launch صفحو.

استثنا:

سيڪيور نيٽورڪ اينالائيٽڪس اپلائنس لاءِ ڪراس لانچ لنڪس کي منظم ڪريو سيڪيور نيٽورڪ اينالائيٽڪس لاءِ ڪنفيگر ڪراس لانچ لنڪس ۾ طريقيڪار جي پٺيان.

- Cisco پاران پيش ڪيل اڳ بيان ڪيل وسيلن کي Cisco لوگو سان نشان لڳايو ويو آهي. باقي لنڪس ٽئين پارٽي جا وسيلا آهن.

- توهان ڪنهن به وسيلن کي غير فعال يا حذف ڪري سگهو ٿا جنهن جي توهان کي ضرورت ناهي، يا توهان انهن جو نالو تبديل ڪري سگهو ٿا، مثال طورample هڪ نالي کي ننڍي صورت ۾ "z" سان اڳ ۾ لڳائڻ سان، پوء وسيلن کي فهرست جي تري ۾ ترتيب ڏيو. ڪراس لانچ وسيلو کي غير فعال ڪرڻ ان کي سڀني استعمال ڪندڙن لاءِ غير فعال ڪري ٿو. توهان ختم ٿيل وسيلن کي بحال نٿا ڪري سگهو، پر توهان انهن کي ٻيهر ٺاهي سگهو ٿا.

- وسيلا شامل ڪرڻ لاءِ، ڏسو شامل ڪريو Contextual Cross-Launch Resources.

ضرورتن لاءِ ڪسٽم ڪنٽيڪچوئل ڪراس-لانچ وسيلن

جڏهن شامل ڪريو ڪسٽم جي حوالي سان ڪراس لانچ وسيلا:

- وسيلن جي ذريعي رسائي هجڻ ضروري آهي web برائوزر.

- صرف http ۽ https پروٽوڪول سپورٽ آهن.

- صرف GET درخواستن جي حمايت ڪئي وئي آهي؛ پوسٽ درخواستون نه آهن.

- ۾ متغيرن جي انڪوڊنگ URLs جي حمايت نه ڪئي وئي آهي. جڏهن ته IPv6 ايڊريس کي انڪوڊ ڪرڻ لاءِ ڪولن ڌار ڪندڙ جي ضرورت ٿي سگھي ٿي، اڪثر خدمتن کي هن انڪوڊنگ جي ضرورت ناهي.

- 100 وسيلن تائين ترتيب ڏئي سگھجن ٿيون، بشمول اڳ بيان ڪيل وسيلن.

- توهان کي ڪراس لانچ ٺاهڻ لاءِ هڪ منتظم يا سيڪيورٽي تجزيه نگار صارف هجڻ گهرجي، پر توهان انهن کي استعمال ڪرڻ لاءِ صرف پڙهڻ لاءِ سيڪيورٽي تجزيه نگار پڻ ٿي سگهو ٿا.

شامل ڪريو Contextual Cross-Launch Resources

- توھان شامل ڪري سگھو ٿا لاڳاپيل ڪراس لانچ وسيلا جھڙوڪ خطري جي انٽيليجنس سروسز ۽ سيڪيورٽي انفارميشن ۽ ايونٽ مئنيجمينٽ (SIEM) اوزار.

- ملٽي ڊومين جي جوڙجڪ ۾، توهان ڏسي سگهو ٿا ۽ وسيلا استعمال ڪري سگهو ٿا والدين ڊومينز ۾، پر توهان صرف موجوده ڊومين ۾ وسيلن کي ٺاهي ۽ تدوين ڪري سگهو ٿا. سڀني ڊومينز ۾ وسيلن جو ڪل تعداد 100 تائين محدود آھي.

توھان کان پھريان شروع ڪريو

- جيڪڏھن توھان ڳنڍي رھيا آھيو ڳنڍيون ھڪڙي محفوظ نيٽ ورڪ اينالائيٽڪس اپلائنس، ڏسڻ لاءِ ته ڇا توھان چاھيو ٿا ڪڙيون اڳ ۾ ئي موجود آھن؛ جڏهن توهان Cisco سيڪيورٽي اينالائيٽڪس ۽ لاگنگ (On Premises) ترتيب ڏيو ٿا ته توهان لاءِ اڪثر لنڪس پاڻمرادو ٺاهيا ويندا آهن.

- ڏسو گهربل ضرورتن لاءِ ڪسٽم ڪنٽيڪچوئل ڪراس-لانچ وسيلن.

- جيڪڏهن ضرورت هجي ته وسيلن لاءِ توهان ڳنڍيندا، هڪ اڪائونٽ ٺاهي يا حاصل ڪندا ۽ رسائي لاءِ گهربل سندون. اختياري طور، تفويض ڪريو ۽ ورهايو سندون هر صارف لاءِ جن کي رسائي جي ضرورت آهي.

- وسيلا لاءِ سوال جي لنڪ جي نحو جو اندازو لڳايو جنهن سان توهان لنڪ ڪندا:

- برائوزر ذريعي وسيلن تائين رسائي حاصل ڪريو ۽، ضرورت مطابق ان وسيلن لاءِ دستاويز استعمال ڪندي، مخصوص ڪڙي ڳولهڻ لاءِ گهربل لنڪ جوڙيو.ampمعلومات جي قسم جو توهان چاهيو ٿا ته توهان جي سوال جي لنڪ ڳولڻ لاء، جهڙوڪ IP پتو.

- سوال هلايو، پوء نتيجو نقل ڪريو URL برائوزر جي جڳھ واري بار مان.

- مثال طورampلي، توهان وٽ شايد سوال آهي URL https://www.talosintelligence.com/reputation_center/lookup?search=10.10.10.10.

عمل

- قدم 1

تجزيو چونڊيو> ڳوڙهي> لاڳاپيل ڪراس لانچ. - قدم 2 ڪلڪ ڪريو نئون ڪراس لانچ.

فارم ۾ جيڪو ظاهر ٿئي ٿو، سڀني شعبن کي ستاري سان نشان لڳل قدر جي ضرورت آهي. - قدم 3 هڪ منفرد وسيلن جو نالو داخل ڪريو.

- قدم 4 ڪم کي پيسٽ ڪريو URL توهان جي وسيلن مان تار ۾ URL ٽيمپليٽ فيلڊ.

- مرحلا 5 مخصوص ڊيٽا (جهڙوڪ IP پتي) کي سوال اسٽرنگ ۾ هڪ مناسب متغير سان تبديل ڪريو: پنهنجي ڪرسر کي پوزيشن ڪريو، پوء هڪ متغير تي ڪلڪ ڪريو (مثال طور.ample، ip) هڪ ڀيرو variable داخل ڪرڻ لاء.

- اڳ ۾ampمٿي ڏنل "شروع ڪرڻ کان اڳ" سيڪشن مان، نتيجو URL ٿي سگهي ٿو https://www.talosintelligence.com/reputation_center/lookup?search={ip}.

- جڏهن لاڳاپيل ڪراس لانچ لنڪ استعمال ڪيو ويندو آهي، {ip} variable ۾ URL IP پتي سان تبديل ڪيو ويندو جيڪو صارف واقعي ۾ صحيح ڪلڪ ڪري ٿو viewer يا ڊيش بورڊ.

- هر متغير جي وضاحت لاء، متغير مٿان هور ڪريو.

- توھان ھڪڙي ھڪڙي اوزار يا خدمت لاءِ گھڻن واسطيدار ڪراس لانچ لنڪس ٺاھي سگھو ٿا، ھر ھڪ لاءِ مختلف متغير استعمال ڪندي.

- قدم 6 ڪلڪ ڪريو ٽيسٽ سان exampلي ڊيٽا (

) توهان جي لنڪ کي جانچڻ لاءِ example ڊيٽا.

) توهان جي لنڪ کي جانچڻ لاءِ example ڊيٽا. - قدم 7 ڪنهن به مسئلن کي حل ڪريو.

- قدم 8 محفوظ ڪريو تي ڪلڪ ڪريو.

واقعن جي تحقيق ڪريو Contextual Cross-Launch استعمال ڪندي

توھان کان پھريان شروع ڪريو

جيڪڏهن وسيلا توهان کي رسائي حاصل ڪرڻ جي ضرورت آهي سندون، پڪ ڪريو ته توهان وٽ اهي سندون آهن.

عمل

- قدم 1 ھيٺ ڏنل صفحن مان ھڪڙي ڏانھن وڃو فائر پاور مئنيجمينٽ سينٽر جيڪو واقعا ڏيکاري ٿو:

- ڊيش بورڊ (اوورview > ڊيش بورڊ)، يا

- هڪ واقعو viewer صفحو (تجزيي مينيو جي ھيٺان ڪو به مينيو اختيار جنھن ۾ واقعن جي جدول شامل آھي.)

- مرحلا 2 ساڄي ڪلڪ ڪريو دلچسپي جي واقعي تي ۽ چونڊيو لاڳاپيل ڪراس لانچ وسيلو استعمال ڪرڻ لاءِ.

- جيڪڏھن ضروري ھجي، ھيٺ لٿو ھيٺ لٿو حوالو مينيو ۾ سڀني دستياب اختيارن کي ڏسڻ لاءِ.

- ڊيٽا جو قسم جنهن تي توهان ساڄي ڪلڪ ڪندا آهيو انهن اختيارن کي طئي ڪري ٿو جيڪي توهان ڏسندا آهيو؛ مثال لاءِampلي، جيڪڏهن توهان هڪ IP پتي تي صحيح ڪلڪ ڪريو ٿا، توهان کي صرف لاڳاپيل ڪراس لانچ جا اختيار نظر ايندا جيڪي IP پتي سان لاڳاپيل آهن.

- تنهن ڪري، مثال طورampلي، ٽاپ اٽيڪرز ڊيش بورڊ ويجيٽ ۾ سرچ IP پتي بابت Cisco Talos کان خطري جي ڄاڻ حاصل ڪرڻ لاءِ، چونڊيو Talos SrcIP يا Talos IP.

- جيڪڏهن هڪ وسيلن ۾ ڪيترائي متغير شامل آهن، انهي وسيلن کي چونڊڻ جو اختيار صرف انهن واقعن لاءِ موجود آهي جن ۾ هر هڪ شامل متغير لاءِ هڪ ممڪن قدر آهي.

- واسطيدار ڪراس لانچ وسيلو هڪ الڳ برائوزر ونڊو ۾ کلي ٿو.

- اهو ڪجهه وقت وٺي سگھي ٿو سوال کي پروسيس ٿيڻ لاءِ، ان تي منحصر ڪري ٿو ڊيٽا جي مقدار جي پڇا ڳاڇا ڪئي وڃي، رفتار جي رفتار ۽ وسيلن تي طلب، وغيره.

- مرحلا 3 جيڪڏهن ضروري هجي ته وسيلن ۾ سائن ان ڪريو.

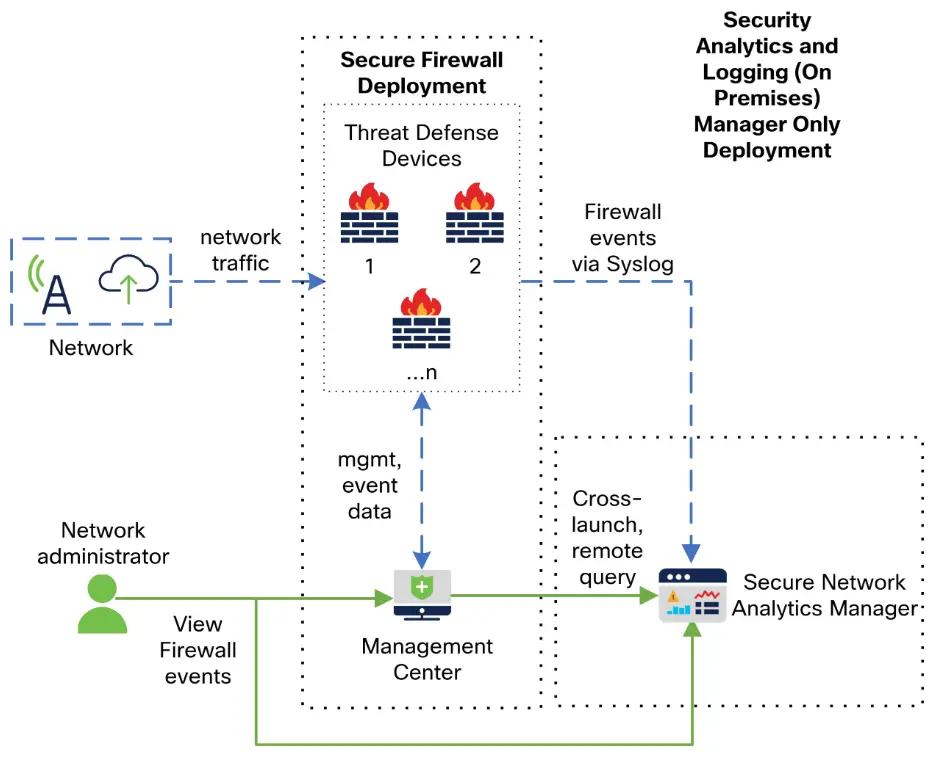

محفوظ نيٽورڪ اينالائيٽڪس لاءِ ڪراس لانچ لنڪس ترتيب ڏيو

- توهان فائر پاور ۾ واقع ايونٽ ڊيٽا کان وٺي توهان جي محفوظ نيٽورڪ اينالائيٽڪس اپلائنس ۾ لاڳاپيل ڊيٽا کي پار ڪري سگهو ٿا.

- Secure Network Analytics پراڊڪٽ بابت وڌيڪ معلومات لاءِ، ڏسو https://www.cisco.com/c/en/us/products/security/security-analytics-logging/index.html.

- واسطيدار ڪراس-لانچنگ بابت عام معلومات لاءِ، ڏسو واقعن جي تحقيق ڪريو Contextual Cross-Launch استعمال ڪندي.

- هن طريقيڪار کي جلدي ترتيب ڏيڻ لاءِ استعمال ڪريو ڪراس لانچ لنڪس جو هڪ سيٽ توهان جي محفوظ نيٽ ورڪ تجزياتي اوزار ڏانهن.

نوٽ

- جيڪڏهن توهان کي انهن لنڪن ۾ بعد ۾ تبديلي ڪرڻ جي ضرورت آهي، هن طريقي سان واپس وڃو؛ توھان سڌي طرح تبديليون نه ٿا ڪري سگھو صحبت واري ڪراس لانچ لسٽنگ واري صفحي تي.

- توھان دستي طور تي اضافي لنڪس ٺاھي سگھوٿا پنھنجي سيڪيور نيٽ ورڪ اينالائيٽڪس اپلائنس ۾ ڪراس لانچ ڪرڻ لاءِ طريقا استعمال ڪندي ڪنٽيڪچوئل ڪراس-لانچ ريسورسز شامل ڪريو، پر اھي لنڪس پاڻمرادو ٺاھيل وسيلن کان آزاد ھوندا ۽ اھڙيءَ طرح دستي طور تي منظم ٿيڻ جي ضرورت پوندي (ختم ٿيل، اپڊيٽ، وغيره)

توھان کان پھريان شروع ڪريو

- توهان وٽ لازمي طور تي مقرر ڪيل ۽ هلندڙ محفوظ نيٽورڪ تجزياتي اوزار هجڻ گهرجي.

- جيڪڏهن توهان سسڪو سيڪيورٽي اينالائيٽڪس ۽ لاگنگ (آن پريمسس) استعمال ڪندي فائر پاور ڊيٽا کي پنهنجي محفوظ نيٽورڪ اينالائيٽڪس اپلائنس ڏانهن موڪلڻ چاهيو ٿا، ڏسو ريموٽ ڊيٽا اسٽوريج تي هڪ محفوظ نيٽورڪ اينالائيٽڪس اپلائنس.

عمل

- قدم 1 چونڊيو سسٽم> لاگنگ> سيڪيورٽي تجزياتي ۽ لاگنگ.

- قدم 2 خصوصيت کي فعال ڪريو.

- قدم 3 داخل ڪريو ھوسٽ جو نالو يا IP پتو، ۽ پورٽ، توھان جي محفوظ نيٽورڪ تجزياتي آلات جو. ڊفالٽ پورٽ 443 آهي.

- قدم 4 محفوظ ڪريو تي ڪلڪ ڪريو.

- مرحلا 5 پنھنجي نئين ڪراس لانچ لنڪس جي تصديق ڪريو: چونڊيو تجزيو> ڳوڙهي> ڪنٽيڪچوئل ڪراس لانچ. جيڪڏھن توھان تبديلي ڪرڻ جي ضرورت آھي، ھن عمل ڏانھن واپس وڃو؛ توھان سڌي طرح تبديليون نه ٿا ڪري سگھو صحبت واري ڪراس لانچ لسٽنگ واري صفحي تي.

اڳتي ڇا ڪجي

- ھڪڙي ايونٽ کان سيڪيور نيٽورڪ اينالائيٽڪس ايونٽ ۾ ڪراس لانچ ڪرڻ لاءِ viewer، توھان کي توھان جي ضرورت پوندي پنھنجي محفوظ نيٽورڪ تجزياتي سندون.

- FMC ايونٽ ۾ هڪ واقعي کان لانچ کي پار ڪرڻ لاء viewer يا ڊيش بورڊ، ساڄي ڪلڪ ڪريو لاڳاپيل واقعي جي ٽيبل سيل ۽ مناسب اختيار چونڊيو.

- سوال کي پروسيس ٿيڻ ۾ ڪجهه وقت لڳي سگھي ٿو، ان تي منحصر آهي ته پڇا ڳاڇا ڪئي وڃي، اسٽيلٿ واچ مئنيجمينٽ ڪنسول تي ان جي رفتار ۽ طلب وغيره.

سيڪيورٽي واقعن لاءِ Syslog نياپا موڪلڻ بابت

- توهان موڪلي سگهو ٿا ڪنيڪشن سان لاڳاپيل ڊيٽا، سيڪيورٽي انٽيليجنس، مداخلت، ۽ file ۽ مالويئر واقعا syslog ذريعي سيڪيورٽي انفارميشن اينڊ ايونٽ مئنيجمينٽ (SIEM) ٽول يا ٻئي خارجي ايونٽ اسٽوريج ۽ انتظام حل.

- انهن واقعن کي ڪڏهن ڪڏهن Snort® واقعن جي طور تي حوالو ڏنو ويو آهي.

سسٽم کي ترتيب ڏيڻ بابت سيڪيورٽي ايونٽ ڊيٽا موڪلڻ لاءِ Syslog ڏانهن

سسٽم کي ترتيب ڏيڻ لاء سيڪيورٽي ايونٽ syslogs موڪلڻ لاء، توهان کي هيٺين ڄاڻڻ جي ضرورت پوندي:

- سيڪيورٽي ايونٽ سيسلاگ ميسيجنگ ترتيب ڏيڻ لاءِ بهترين طريقا

- سيڪيورٽي ايونٽ Syslogs لاءِ ٺاھ جوڙ جا جڳھ

- FTD پليٽ فارم سيٽنگون جيڪي لاڳو ٿين ٿيون سيڪيورٽي ايونٽ سيسلاگ پيغامن تي

- جيڪڏهن توهان ڪنهن به پاليسي ۾ syslog سيٽنگون تبديل ڪريو ٿا، توهان کي تبديلين کي اثر انداز ڪرڻ لاء ٻيهر ترتيب ڏيڻ گهرجي.

سيڪيورٽي ايونٽ سيسلاگ ميسيجنگ ترتيب ڏيڻ لاءِ بهترين طريقا

| ڊوائيس ۽ نسخو | ٺاھ جوڙ مقام |

| سڀ | جيڪڏهن توهان syslog استعمال ڪندا يا ٻاهرين واقعن کي ذخيرو ڪندا، اعتراض جي نالن ۾ خاص ڪردارن کان پاسو ڪريو جهڙوڪ پاليسي ۽ قاعدن جا نالا. اعتراض جي نالن ۾ خاص اکر شامل نه هجڻ گهرجن، جهڙوڪ ڪاما، جيڪي وصول ڪندڙ ايپليڪيشن کي الڳ ڪندڙ طور استعمال ڪري سگھن ٿيون. |

| فائر پاور خطري جو دفاع | 1. FTD پليٽ فارم سيٽنگون ترتيب ڏيو (ڊوائيسز> پليٽ فارم سيٽنگون> خطرو دفاعي سيٽنگون> Syslog.)

پڻ ڏسو FTD پليٽ فارم سيٽنگون جيڪي لاڳو ٿين ٿيون سيڪيورٽي ايونٽ سيسلاگ پيغامن تي. 2. توهان جي رسائي ڪنٽرول پاليسي ۾ لاگنگ ٽئب، استعمال ڪرڻ لاء چونڊيو FTD پليٽ فارم سيٽنگون. 3. (Intrusion ايونٽس لاءِ) intrusion policies Configure to use the settings in your access control policy Logging tab. (هي ڊفالٽ آهي.)

انهن مان ڪنهن به سيٽنگ کي ختم ڪرڻ جي سفارش نه ڪئي وئي آهي. ضروري تفصيلن لاءِ، ڏسو FTD ڊوائيسز کان سيڪيورٽي ايونٽ سيسلاگ پيغام موڪليو. |

| ٻيا سڀئي ڊوائيس | 1. هڪ خبرداري جواب ٺاهيو.

2. رسائي ڪنٽرول پاليسي کي ترتيب ڏيو لاگنگ انتباہ جواب استعمال ڪرڻ لاءِ. 3. (دخول جي واقعن لاءِ) مداخلت جي پاليسين ۾ syslog سيٽنگون ترتيب ڏيو. مڪمل تفصيلن لاءِ، ڏسو سيڪيورٽي ايونٽ سيسلاگ پيغام موڪليو Classic Devices مان. |

FTD ڊوائيسز کان سيڪيورٽي واقعا Syslog پيغام موڪليو

اهو عمل دستاويزن جي بهترين مشق ترتيب ترتيب ڏئي ٿو syslog پيغام موڪلڻ لاءِ سيڪيورٽي واقعن لاءِ (ڪنيڪشن، سيڪيورٽي سان لاڳاپيل ڪنيڪشن، مداخلت، file، ۽ مالويئر واقعا) فائر پاور ٿريٽ ڊفينس ڊوائيسز کان.

نوٽ

ڪيتريون ئي فائر پاور ٿريٽ ڊفينس syslog سيٽنگون سيڪيورٽي واقعن تي لاڳو نه آھن. هن طريقيڪار ۾ بيان ڪيل صرف اختيارن کي ترتيب ڏيو.

توھان کان پھريان شروع ڪريو

- FMC ۾، حفاظتي واقعا پيدا ڪرڻ لاءِ پاليسيون ترتيب ڏيو ۽ تصديق ڪريو ته اهي واقعا جيڪي توهان ڏسڻ جي اميد رکندا آهن تجزيي مينيو هيٺ لاڳو ٿيل جدولن ۾ ظاهر ٿيندا.

- گڏ ڪريو syslog سرور IP پتو، پورٽ، ۽ پروٽوڪول (UDP يا TCP):

- پڪ ڪريو ته توهان جا ڊوائيس syslog سرور تائين پهچي سگهن ٿيون.

- پڪ ڪريو ته syslog سرور (ن) ريموٽ پيغامن کي قبول ڪري سگھن ٿا.

- ڪنيڪشن لاگنگ بابت اهم معلومات لاءِ، ڏسو باب ڪنيڪشن لاگنگ تي.

عمل

- قدم 1 ترتيب ڏيو syslog سيٽنگون توهان جي فائر پاور ٿريٽ ڊفينس ڊيوائس لاءِ:

- ڪلڪ ڪريو ڊوائيسز > پليٽ فارم سيٽنگون.

- تبديلي آڻيو پليٽ فارم سيٽنگون پاليسي توهان جي فائر پاور ٿريٽ ڊفينس ڊيوائس سان لاڳاپيل.

- کاٻي نيويگيشن پين ۾، ڪلڪ ڪريو Syslog.

- ڪلڪ ڪريو Syslog سرور ۽ ڪلڪ ڪريو شامل ڪريو سرور، پروٽوڪول، انٽرفيس، ۽ لاڳاپيل معلومات داخل ڪرڻ لاء. جيڪڏهن توهان وٽ هن صفحي تي اختيارن بابت سوال آهن، ڏسو هڪ Syslog سرور ترتيب ڏيو.

- ڪلڪ ڪريو Syslog سيٽنگون ۽ ھيٺ ڏنل سيٽنگون ترتيب ڏيو:

- Timest کي فعال ڪريوamp Syslog Messages تي

- ٽائيمسٽamp فارميٽ

- Syslog Device ID کي فعال ڪريو

- لاگنگ سيٽ اپ تي ڪلڪ ڪريو.

- EMBLEM فارميٽ ۾ syslogs موڪلڻ يا نه چونڊيو.

- پنھنجي سيٽنگون محفوظ ڪريو.

- قدم 2 رسائي ڪنٽرول پاليسي لاءِ عام لاگنگ سيٽنگون ترتيب ڏيو (بشمول file ۽ مالويئر لاگنگ):

- ڪلڪ ڪريو پاليسين > رسائي ڪنٽرول.

- قابل اطلاق رسائي ڪنٽرول پاليسي کي تبديل ڪريو.

- لاگنگ تي ڪلڪ ڪريو.

- FTD 6.3 ۽ بعد ۾ چونڊيو: ڊوائيس تي ترتيب ڏنل FTD پليٽ فارم سيٽنگون پاليسي ۾ ترتيب ڏنل syslog سيٽنگون استعمال ڪريو.

- (اختياري) هڪ Syslog Severity چونڊيو.

- جيڪڏهن توهان موڪليندا file ۽ مالويئر واقعا، چونڊيو Syslog پيغام موڪليو لاءِ File ۽ مالويئر واقعا.

- ڪلڪ محفوظ ڪريو.

- قدم 3 رسائي ڪنٽرول پاليسي لاءِ سيڪيورٽي سان لاڳاپيل ڪنيڪشن واقعن لاءِ لاگنگ کي فعال ڪريو:

- ساڳئي رسائي ڪنٽرول پاليسي ۾، ڪلڪ ڪريو سيڪيورٽي انٽيليجنس ٽيب.

- هيٺ ڏنل جڳهن مان هر هڪ ۾، ڪلڪ ڪريو لاگنگ (

) ۽ ڪنيڪشن جي شروعات ۽ پڇاڙي کي فعال ڪريو ۽ Syslog سرور:

) ۽ ڪنيڪشن جي شروعات ۽ پڇاڙي کي فعال ڪريو ۽ Syslog سرور:

- DNS پاليسي جي ڀرسان.

- بلاڪ لسٽ باڪس ۾، نيٽ ورڪ ۽ لاء URLs.

- ڪلڪ محفوظ ڪريو.

- قدم 4 رسائي ڪنٽرول پاليسي ۾ هر قاعدي لاءِ syslog لاگنگ کي فعال ڪريو:

- ساڳئي رسائي ڪنٽرول پاليسي ۾، ڪلڪ ڪريو ضابطا ٽيب.

- ڪلڪ ڪريو ضابطو تبديل ڪرڻ لاء.

- قاعدي ۾ لاگنگ ٽيب تي ڪلڪ ڪريو.

- چونڊيو ته ڇا ڪنيڪشن جي شروعات يا پڇاڙي، يا ٻئي.

(ڪنيڪشن لاگنگ تمام گهڻو ڊيٽا ٺاهي ٿو؛ ٻنهي جي شروعات ۽ پڇاڙيءَ ۾ لاگ ان ٿيڻ سان لڳ ڀڳ ٻيڻو ڊيٽا پيدا ٿئي ٿي. هر ڪنيڪشن شروع ۽ آخر ۾ لاگ ان نه ٿي ڪري سگھجي.) - جيڪڏهن توهان لاگ ان ڪندا file واقعا، لاگ چونڊيو Files.

- Syslog سرور کي فعال ڪريو.

- تصديق ڪريو ته قاعدو آهي "استعمال ڪنٽرول لاگنگ ۾ ڊفالٽ syslog ترتيبن کي استعمال ڪندي."

- ڪلڪ ڪريو شامل ڪريو.

- پاليسي ۾ هر قاعدي لاء ورجايو.

- قدم 5 جيڪڏھن توھان موڪليندؤ مداخلت جا واقعا:

- توهان جي رسائي ڪنٽرول پاليسي سان لاڳاپيل مداخلت واري پاليسي ڏانهن وڃو.

- توھان جي مداخلت واري پاليسي ۾، ڪلڪ ڪريو ڳوڙھي سيٽنگون> Syslog Alerting> Enabled.

- جيڪڏھن ضروري ھجي، ڪلڪ ڪريو تبديلي آڻيو

- اختيار داخل ڪريو:

اختيار قدر لاگنگ ميزبان جيستائين توهان intrusion ايونٽ syslog نياپا موڪليندا هڪ مختلف syslog سرور ڏانهن ان کان سواءِ توهان ٻين syslog نياپا موڪليندا، هن سيٽنگ کي استعمال ڪرڻ لاءِ خالي ڇڏي ڏيو جيڪي توهان مٿي ترتيب ڏنيون آهن. سهولت هي سيٽنگ صرف لاڳو ٿئي ٿي جيڪڏهن توهان هن صفحي تي لاگنگ ميزبان جي وضاحت ڪريو. تفصيل لاءِ، ڏسو Syslog Alert Facilities.

شدت هي سيٽنگ صرف لاڳو ٿئي ٿي جيڪڏهن توهان هن صفحي تي لاگنگ ميزبان جي وضاحت ڪريو. وضاحت لاءِ، ڏسو Syslog Severity Levels.

- واپس ڪلڪ ڪريو.

- ڪلڪ ڪريو پاليسي معلومات کاٻي پاسي واري نيويگيشن پين ۾.

- ڪلڪ ڪريو تبديليون.

اڳتي ڇا ڪجي

- (اختياري) انفرادي پاليسين ۽ ضابطن لاءِ مختلف لاگنگ سيٽنگون ترتيب ڏيو. ڪنيڪشن ۽ سيڪيورٽي انٽيليجنس واقعن (سڀني ڊوائيسز) لاءِ Syslogs لاءِ ترتيب واري جڳهن ۾ قابل اطلاق جدول جون قطارون ڏسو.

- اهي سيٽنگون syslog الرٽ جوابن جي ضرورت پوندي، جيڪي ترتيب ڏنل آهن جيئن بيان ڪيل هڪ Syslog Alert Response ٺاهڻ ۾. اهي پليٽ فارم سيٽنگون استعمال نٿا ڪن جيڪي توهان هن طريقي سان ترتيب ڏنيون آهن.

- ڪلاسڪ ڊوائيسز لاءِ سيڪيورٽي ايونٽ سيسلاگ لاگنگ کي ترتيب ڏيڻ لاءِ، ڏسو سيڪيورٽي ايونٽ سيسلاگ پيغام موڪليو ڪلاسڪ ڊوائيسز کان.

- جيڪڏهن توهان تبديليون ڪري رهيا آهيو، توهان جي تبديلين کي منظم ڊوائيسز تي ترتيب ڏيو.

Classic Devices مان سيڪيورٽي ايونٽ Syslog نياپا موڪليو

توھان کان پھريان شروع ڪريو

- سيڪيورٽي واقعا پيدا ڪرڻ لاءِ پاليسيون ترتيب ڏيو.

- پڪ ڪريو ته توهان جا ڊوائيس syslog سرور تائين پهچي سگهن ٿيون.

- پڪ ڪريو ته syslog سرور (ن) ريموٽ پيغامن کي قبول ڪري سگھن ٿا.

- ڪنيڪشن لاگنگ بابت اهم معلومات لاءِ، ڏسو باب ڪنيڪشن لاگنگ تي.

عمل

- قدم 1 توهان جي کلاسک ڊوائيسز لاء هڪ خبرداري جواب ترتيب ڏيو: ڏسو هڪ Syslog الرٽ جواب ٺاهڻ.

- قدم 2 رسائي ڪنٽرول پاليسي ۾ syslog سيٽنگون ترتيب ڏيو:

- ڪلڪ ڪريو پاليسين > رسائي ڪنٽرول.

- قابل اطلاق رسائي ڪنٽرول پاليسي کي تبديل ڪريو.

- لاگنگ تي ڪلڪ ڪريو.

- منتخب ڪريو موڪليو مخصوص syslog الرٽ استعمال ڪندي.

- چونڊيو Syslog Alert جيڪو توھان مٿي ٺاھيو آھي.

- ڪلڪ محفوظ ڪريو.

- قدم 3 جيڪڏهن توهان موڪليندا file ۽ مالويئر واقعا:

- چونڊيو Syslog پيغام موڪليو لاءِ File ۽ مالويئر واقعا.

- ڪلڪ محفوظ ڪريو.

- قدم 4 جيڪڏھن توھان موڪليندؤ مداخلت جا واقعا:

- توهان جي رسائي ڪنٽرول پاليسي سان لاڳاپيل مداخلت واري پاليسي ڏانهن وڃو.

- توھان جي مداخلت واري پاليسي ۾، ڪلڪ ڪريو ڳوڙھي سيٽنگون> Syslog Alerting> Enabled.

- جيڪڏھن ضروري ھجي، ڪلڪ ڪريو تبديلي آڻيو

- اختيار داخل ڪريو:

اختيار قدر لاگنگ ميزبان جيستائين توهان intrusion ايونٽ syslog نياپا موڪليندا هڪ مختلف syslog سرور ڏانهن ان کان سواءِ توهان ٻين syslog نياپا موڪليندا، هن سيٽنگ کي استعمال ڪرڻ لاءِ خالي ڇڏي ڏيو جيڪي توهان مٿي ترتيب ڏنيون آهن. سهولت هي سيٽنگ صرف لاڳو ٿئي ٿي جيڪڏهن توهان هن صفحي تي لاگنگ ميزبان جي وضاحت ڪريو. ڏسو Syslog Alert Facilities.

شدت هي سيٽنگ صرف لاڳو ٿئي ٿي جيڪڏهن توهان هن صفحي تي لاگنگ ميزبان جي وضاحت ڪريو. ڏسو Syslog Severity Levels.

- واپس ڪلڪ ڪريو.

- ڪلڪ ڪريو پاليسي معلومات کاٻي پاسي واري نيويگيشن پين ۾.

- ڪلڪ ڪريو تبديليون.

اڳتي ڇا ڪجي

- (اختياري) انفرادي رسائي ڪنٽرول ضابطن لاءِ مختلف لاگنگ سيٽنگون ترتيب ڏيو. ڪنيڪشن ۽ سيڪيورٽي انٽيليجنس واقعن (سڀني ڊوائيسز) لاءِ Syslogs لاءِ ترتيب واري جڳهن ۾ قابل اطلاق جدول جون قطارون ڏسو. اهي سيٽنگون syslog الرٽ جوابن جي ضرورت پوندي، جيڪي ترتيب ڏنل آهن جيئن بيان ڪيل هڪ Syslog Alert Response ٺاهڻ ۾. اهي سيٽنگون استعمال نٿا ڪن جيڪي توهان مٿي ترتيب ڏنيون آهن.

- FTD ڊوائيسز لاء سيڪيورٽي ايونٽ syslog لاگنگ کي ترتيب ڏيڻ لاء، ڏسو FTD ڊوائيسز کان سيڪيورٽي ايونٽ سيسلاگ پيغام موڪليو.

سيڪيورٽي ايونٽ Syslogs لاءِ ٺاھ جوڙ جا جڳھ

- ڪنيڪشن ۽ سيڪيورٽي انٽيليجنس واقعن لاءِ Syslogs لاءِ ڪنفيگريشن جڳھون (سڀني ڊوائيسز)12

- Intrusion Events (FTD ڊوائيسز) لاءِ Syslogs لاءِ ترتيب واري جڳھ

- Intrusion واقعن لاءِ Syslogs لاءِ ڪنفيگريشن جڳهون (FTD کان سواءِ ڊوائيس)

- Syslogs لاء سيٽنگون جڳهون File ۽ مالويئر واقعا

ڪنيڪشن ۽ سيڪيورٽي انٽيليجنس واقعن لاءِ Syslogs لاءِ ڪنفيگريشن جڳھون (سڀني ڊوائيسز)

لاگنگ سيٽنگون ترتيب ڏيڻ لاء ڪيترائي جڳھون آھن. هيٺ ڏنل جدول استعمال ڪريو انهي کي يقيني بڻائڻ لاءِ ته توهان انهن اختيارن کي سيٽ ڪريو جيڪي توهان کي گهربل آهن.

اهم

- syslog سيٽنگون ترتيب ڏيڻ وقت احتياط سان ڌيان ڏيو، خاص طور تي جڏهن ٻين ترتيبن مان وراثت ٿيل ڊفالٽ استعمال ڪندي. ڪجھ اختيارون شايد دستياب نه هجن سڀني منظم ڊوائيس ماڊلز ۽ سافٽ ويئر ورزن لاءِ، جيئن هيٺ ڏنل جدول ۾ نوٽ ڪيو ويو آهي.

- اهم معلومات لاءِ جڏهن ڪنيڪشن لاگنگ کي ترتيب ڏيو، باب ڏسو ڪنيڪشن لاگنگ تي.

| ٺاھ جوڙ مقام | وصف ۽ وڌيڪ ڄاڻ |

| ڊوائيسز > پليٽ فارم سيٽنگون, خطرو دفاعي سيٽنگون پاليسي, Syslog | هي اختيار صرف فائر پاور جي خطري جي دفاعي ڊوائيسز تي لاڳو ٿئي ٿو.

سيٽنگون جيڪي توهان هتي ترتيب ڏيو ٿا انهن جي وضاحت ڪري سگهجي ٿي لاگنگ سيٽنگون هڪ رسائي ڪنٽرول پاليسي جي لاءِ ۽ پوءِ استعمال ٿيل يا اوور رائڊ باقي پاليسيون ۽ ضابطا هن جدول ۾. ڏسو FTD پليٽ فارم سيٽنگون جيڪي لاڳو ٿين ٿيون سيڪيورٽي ايونٽ Syslog Messages ۽ About Syslog and subtopics. |

| پاليسيون > رسائي ڪنٽرول, , لاگنگ | سيٽنگون جيڪي توهان هتي ترتيب ڏيون ٿا اهي سڀ ڪنيڪشن ۽ سيڪيورٽي انٽيليجنس واقعن لاءِ syslogs لاءِ ڊفالٽ سيٽنگون آهن، جيستائين توهان هن جدول جي باقي قطارن ۾ بيان ڪيل هنڌن تي ڊيفالٽ پاليسين ۽ ضابطن کي اوور رائيڊ نٿا ڪريو.

FTD ڊوائيسز لاء تجويز ڪيل سيٽنگ: استعمال ڪريو FTD پليٽ فارم سيٽنگون. معلومات لاءِ، ڏسو FTD پليٽ فارم سيٽنگون جيڪي لاڳو ٿين ٿيون سيڪيورٽي ايونٽ Syslog Messages ۽ About Syslog and subtopics. ٻين سڀني ڊوائيسز لاء گهربل سيٽنگ: استعمال ڪريو syslog الرٽ. If you specify a syslog alert, ڏسو Creating a Syslog Alert Response . لاگنگ ٽئب تي سيٽنگون بابت وڌيڪ معلومات لاء، رسائي ڪنٽرول پاليسين لاء لاگنگ سيٽنگون ڏسو. |

| پاليسيون > رسائي ڪنٽرول, , ضابطو, ڊفالٽ ايڪشن قطار،

لاگنگ ( |

رسائي ڪنٽرول پاليسي سان لاڳاپيل ڊفالٽ عمل لاءِ لاگنگ سيٽنگون.

معلومات ڏسو رسائي ڪنٽرول ضابطن جي باب ۾ لاگ ان ٿيڻ ۽ پاليسي ڊفالٽ ايڪشن سان لاگنگ ڪنيڪشن. |

| پاليسيون > رسائي ڪنٽرول, , ضابطو, , لاگنگ | رسائي ڪنٽرول پاليسي ۾ هڪ خاص قاعدي لاءِ لاگنگ سيٽنگون.

رسائي ڪنٽرول ضابطن جي باب ۾ لاگ ان ٿيڻ بابت معلومات ڏسو. |

| پاليسيون > رسائي ڪنٽرول, , سيڪيورٽي انٽيليجنس,

لاگنگ ( |

سيڪيورٽي انٽيليجنس بلاڪ لسٽن لاءِ لاگنگ سيٽنگون. انهن بٽڻن تي ڪلڪ ڪريو ترتيب ڏيڻ لاءِ:

• DNS بلاڪ لسٽ لاگنگ جا اختيار • URL بلاڪ لسٽ لاگنگ جا اختيار • نيٽ ورڪ بلاڪ لسٽ لاگنگ جا اختيار (بلاڪ ٿيل لسٽ تي IP پتي لاءِ)

ڏسو سيڪيورٽي انٽيليجنس کي ترتيب ڏيو، بشمول اڳواٽ سيڪشن، ۽ ذيلي عنوان ۽ لنڪس. |

| پاليسيون > SSL, ,

ڊفالٽ ايڪشن قطار، لاگنگ ( |

SSL پاليسي سان لاڳاپيل ڊفالٽ عمل لاءِ لاگنگ سيٽنگون.

پاليسي ڊفالٽ ايڪشن سان لاگنگ ڪنيڪشن ڏسو. |

| پاليسيون > SSL, , , لاگنگ | SSL ضابطن لاءِ لاگنگ سيٽنگون.

ڏسو TLS/SSL اصول اجزاء. |

| پاليسيون > پري فلٽر, ,

ڊفالٽ ايڪشن قطار، لاگنگ ( |

اڳوڻي فلٽر پاليسي سان لاڳاپيل ڊفالٽ عمل لاءِ لاگنگ سيٽنگون.

پاليسي ڊفالٽ ايڪشن سان لاگنگ ڪنيڪشن ڏسو. |

| پاليسيون > پري فلٽر, ,

, لاگنگ |

اڳي فلٽر پاليسي ۾ هر پري فلٽر قاعدي لاءِ لاگنگ سيٽنگون.

ڏسو سرنگ ۽ پري فلٽر اصول اجزاء |

| پاليسيون > پري فلٽر, ,

, لاگنگ |

اڳي فلٽر پاليسي ۾ هر سرنگ جي قاعدي لاءِ لاگنگ سيٽنگون.

ڏسو سرنگ ۽ پري فلٽر اصول اجزاء |

| FTD ڪلستر جي جوڙجڪ لاء اضافي syslog سيٽنگون: | فائر پاور جي خطري جي دفاع لاءِ ڪلسٽرنگ باب ۾ syslog جا ڪيترائي حوالا آهن. "syslog" لاءِ باب ڳولھيو. |

Intrusion Events (FTD ڊوائيسز) لاءِ Syslogs لاءِ ترتيب واري جڳھ

توهان مختلف هنڌن تي مداخلت جي پاليسين لاءِ syslog سيٽنگون بيان ڪري سگهو ٿا ۽ اختياري طور تي، رسائي ڪنٽرول پاليسي يا FTD پليٽ فارم سيٽنگون يا ٻئي کان سيٽنگون وارث ڪري سگهو ٿا.

| ٺاھ جوڙ مقام | وصف ۽ وڌيڪ ڄاڻ |

| ڊوائيسز > پليٽ فارم سيٽنگون, خطرو دفاعي سيٽنگون پاليسي, Syslog | Syslog منزلون جيڪي توھان ھتي ٺاھندا آھيو بيان ڪري سگھجن ٿيون لاگنگ ٽئب جي رسائي ڪنٽرول پاليسي جيڪا مداخلت واري پاليسي لاءِ ڊفالٽ ٿي سگھي ٿي.

ڏسو FTD پليٽ فارم سيٽنگون جيڪي لاڳو ٿين ٿيون سيڪيورٽي ايونٽ Syslog Messages ۽ About Syslog and subtopics. |

| پاليسيون > رسائي ڪنٽرول, , لاگنگ | مداخلت لاءِ syslog منزل لاءِ ڊفالٽ سيٽنگ

واقعا، جيڪڏهن مداخلت واري پاليسي ٻين لاگنگ ميزبانن جي وضاحت نه ڪري ٿي. ڏسو لاگنگ سيٽنگون رسائي ڪنٽرول پاليسين لاءِ. |

| پاليسيون > دخل اندازي, , ڳوڙھي سيٽنگون، چالو ڪرڻ Syslog انتباہ، ڪلڪ ڪريو ترميم ڪريو | رسائي ڪنٽرول پاليسي لاگنگ ٽئب ۾ بيان ڪيل منزلن کان سواءِ syslog ڪليڪٽرن جي وضاحت ڪرڻ لاءِ، ۽ سهولت ۽ شدت کي بيان ڪرڻ لاءِ، ڏسو Configuring Syslog Alerting for Intrusion Events.

جيڪڏهن توهان استعمال ڪرڻ چاهيو ٿا شدت or سهولت يا ٻئي جيئن مداخلت واري پاليسي ۾ ترتيب ڏنل آهن، توهان کي پڻ لازمي آهي پاليسي ۾ لاگنگ ميزبانن کي ترتيب ڏيو. جيڪڏهن توهان رسائي ڪنٽرول پاليسي ۾ بيان ڪيل لاگنگ هوسٽ استعمال ڪندا آهيو، مداخلت واري پاليسي ۾ بيان ڪيل شدت ۽ سهولت استعمال نه ڪئي ويندي. |

Intrusion واقعن لاءِ Syslogs لاءِ ڪنفيگريشن جڳهون (FTD کان سواءِ ڊوائيس)

- (ڊفالٽ) رسائي ڪنٽرول پاليسي رسائي ڪنٽرول پاليسين لاءِ لاگنگ سيٽنگون، جيڪڏهن توهان هڪ syslog الرٽ بيان ڪيو (ڏسو هڪ سيسلاگ الرٽ جواب ٺاهڻ.)

- يا ڏسو Configuring Syslog Alerting for Intrusion Events.

ڊفالٽ طور، مداخلت پاليسي رسائي ڪنٽرول پاليسي جي لاگنگ ٽيب ۾ سيٽنگون استعمال ڪري ٿي. جيڪڏهن سيٽنگون جيڪي FTD کان سواءِ ڊوائيسز تي لاڳو ٿين ٿيون اتي ترتيب نه ڏنيون ويون آهن، syslogs FTD کان سواءِ ڊوائيسز لاءِ نه موڪليا ويندا ۽ ڪا به ڊيڄاريندڙ ظاهر نه ٿيندي.

Syslogs لاء سيٽنگون جڳهون File ۽ مالويئر واقعا

| ٺاھ جوڙ مقام | وصف ۽ وڌيڪ ڄاڻ |

| رسائي ڪنٽرول پاليسي ۾:

پاليسيون > رسائي ڪنٽرول, , لاگنگ |

هي بنيادي جڳهه آهي سسٽم کي ترتيب ڏيڻ لاء syslogs موڪلڻ لاء file ۽ مالويئر واقعا.

جيڪڏهن توهان FTD پليٽ فارم سيٽنگن ۾ syslog سيٽنگون استعمال نٿا ڪريو، توهان کي پڻ خبرداري جواب ڏيڻ گهرجي. ڏسو هڪ Syslog الرٽ جواب ٺاهڻ ٺاهڻ. |

| ٺاھ جوڙ مقام | وصف ۽ وڌيڪ ڄاڻ |

| فائر پاور خطري دفاعي پليٽ فارم سيٽنگن ۾:

ڊوائيسز > پليٽ فارم سيٽنگون, خطرو دفاعي سيٽنگون پاليسي, Syslog |

اهي سيٽنگون صرف فائر پاور ٿريٽ ڊفينس ڊوائيسز تي لاڳو ٿين ٿيون جيڪي سپورٽ ٿيل ورجن تي هلن ٿيون، ۽ صرف ان صورت ۾ جڏهن توهان FTD پليٽ فارم سيٽنگون استعمال ڪرڻ لاءِ رسائي ڪنٽرول پاليسي ۾ لاگنگ ٽيب کي ترتيب ڏيو.

ڏسو FTD پليٽ فارم سيٽنگون جيڪي لاڳو ٿين ٿيون سيڪيورٽي ايونٽ Syslog Messages ۽ About Syslog and subtopics. |

| رسائي ڪنٽرول ضابطي ۾:

پاليسيون > رسائي ڪنٽرول, , , لاگنگ |

جيڪڏهن توهان FTD پليٽ فارم سيٽنگن ۾ syslog سيٽنگون استعمال نٿا ڪريو، توهان کي پڻ خبرداري جواب ڏيڻ گهرجي. ڏسو هڪ Syslog الرٽ جواب ٺاهڻ ٺاهڻ. |

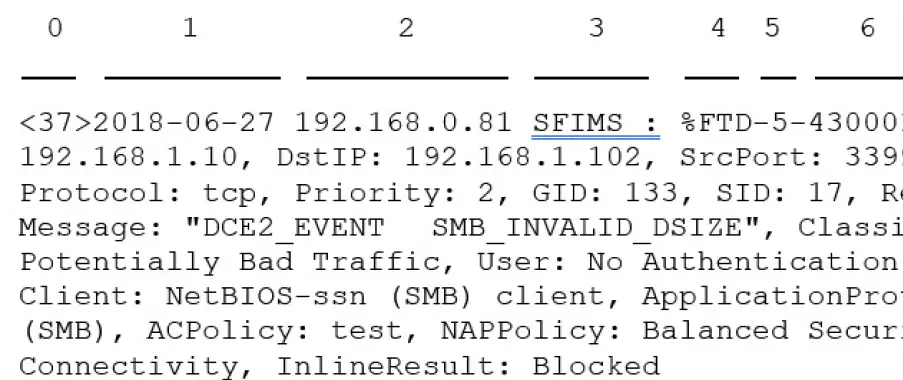

سيڪيورٽي ايونٽ سيسلاگ پيغامن جي اناتومي

Exampايف ٽي ڊي کان سيڪيورٽي واقعي جو پيغام (Intrusion Event)

ٽيبل 1: سيڪيورٽي ايونٽ سيسلاگ پيغامن جا حصا

| شيءِ نمبر in Sample نياپو | مٿو عنصر | وصف |

| 0 | آر پي | ترجيحي قدر جيڪا ٻنهي جي سهولت ۽ خبرداري جي شدت جي نمائندگي ڪري ٿي. قيمت صرف syslog پيغامن ۾ ظاهر ٿئي ٿي جڏهن توهان FMC پليٽ فارم سيٽنگون استعمال ڪندي EMBLEM فارميٽ ۾ لاگنگ کي فعال ڪريو ٿا. جيڪڏهن اوهان

رسائي ڪنٽرول پاليسي لاگنگ ٽيب ذريعي مداخلت جي واقعن جي لاگنگ کي فعال ڪريو، پي آر آئي قدر خودڪار طريقي سان syslog پيغامن ۾ ڏيکاريل آهي. EMBLEM فارميٽ کي ڪيئن فعال ڪرڻ بابت معلومات لاءِ، ڏسو فعال لاگنگ ۽ بنيادي سيٽنگون ترتيب ڏيو. PRI تي معلومات لاء، ڏسو آر ايف سي 5424. |

| 1 | ٽائيمسٽamp | تاريخ ۽ وقت syslog پيغام ڊوائيس تان موڪليو ويو.

• (FTD ڊوائيسز مان موڪليا ويا Syslogs) رسائي ڪنٽرول پاليسي ۽ ان جي اولاد ۾ سيٽنگون استعمال ڪندي موڪليا ويا syslogs، يا جيڪڏهن FTD پليٽ فارم سيٽنگن ۾ هن فارميٽ کي استعمال ڪرڻ لاءِ مخصوص ڪيو ويو آهي، تاريخ جي شڪل ISO 8601 ٽائمسٽ ۾ بيان ڪيل فارميٽ آهيamp فارميٽ جيئن بيان ڪيل RFC 5424 (yyyy-MM-ddTHH:mm:ssZ) ۾، جتي اکر Z اشارو ڪري ٿو UTC ٽائيم زون. • (ٻين سڀني ڊوائيسز تان موڪليا ويا Syslogs) رسائي ڪنٽرول پاليسي ۽ ان جي اولاد ۾ سيٽنگون استعمال ڪندي موڪليا ويا syslogs لاء، تاريخ جي فارميٽ ISO 8601 ٽائمسٽ ۾ بيان ڪيل فارميٽ آهيamp فارميٽ جيئن بيان ڪيل RFC 5424 (yyyy-MM-ddTHH:mm:ssZ) ۾، جتي اکر Z اشارو ڪري ٿو UTC ٽائيم زون. • ٻي صورت ۾، اهو UTC ٽائم زون ۾ مهينو، ڏينهن ۽ وقت آهي، جيتوڻيڪ ٽائم زون ظاهر نه ڪيو ويو آهي.

ٽائيم ترتيب ڏيڻ لاءamp FTD پليٽ فارم سيٽنگن ۾ سيٽنگ، ڏسو سيٽنگ سيٽنگون ترتيب ڏيو. |

| 2 | ڊوائيس يا انٽرفيس جنهن تان پيغام موڪليو ويو.

هي ٿي سگهي ٿو: • انٽرفيس جو IP پتو • ڊوائيس ميزبان جو نالو • ڪسٽم ڊيوائس سڃاڻپ ڪندڙ |

(FTD ڊوائيسز کان موڪليل syslogs لاء)

جيڪڏهن syslog پيغام موڪليو ويو FTD پليٽ فارم سيٽنگون استعمال ڪندي، هي اهو قدر آهي جنهن ۾ ترتيب ڏنل آهي Syslog سيٽنگون لاءِ Syslog Device ID کي فعال ڪريو اختيار، جيڪڏهن بيان ڪيو ويو آهي. ٻي صورت ۾، هي عنصر هيڊر ۾ موجود ناهي. هن سيٽنگ کي FTD پليٽ فارم سيٽنگن ۾ ترتيب ڏيڻ لاء، ڏسو سيٽنگ سيٽنگون ترتيب ڏيو. |

| 3 | حسب قدر | جيڪڏهن پيغام موڪليو ويو ته الرٽ جواب استعمال ڪندي، هي آهي Tag قدر ترتيب ڏنل خبرداري جي جواب ۾ جيڪو پيغام موڪليو، جيڪڏھن ترتيب ڏنل آھي. (ڏسو هڪ Syslog الرٽ جواب ٺاهڻ.)

ٻي صورت ۾، هي عنصر هيڊر ۾ موجود ناهي. |

| 4 | %FTD

%NGIPS |

ڊوائيس جو قسم جيڪو پيغام موڪليو.

• %FTD فائر پاور جي خطري جو دفاع آهي • %NGIPS ٻيا سڀئي ڊوائيس آهن |

| 5 | شدت | پاليسي جي syslog سيٽنگن ۾ بيان ڪيل شدت جيڪا پيغام کي شروع ڪيو.

شدت جي وضاحت لاءِ، ڏسو سيوريٽي ليولز يا سيسلاگ سيوريٽي ليولز. |

| 6 | واقعي جي قسم جي سڃاڻپ ڪندڙ | • 430001: مداخلت جو واقعو

• 430002: ڪنيڪشن ايونٽ ڪنيڪشن جي شروعات ۾ لاگ ان ٿيو • 430003: ڪنيڪشن جو واقعو ڪنيڪشن جي آخر ۾ لاگ ان ٿيو

• 430004: File واقعو • 430005: File مالويئر واقعو |

| - | سهولت | سيڪيورٽي ايونٽ سيسلاگ پيغامن ۾ سهولت ڏسو |

| - | باقي پيغام | فيلڊز ۽ قدرن کان جدا ڪيل ڪالون.

خالي يا اڻڄاتل قدرن سان فيلڊ پيغامن مان ڪڍيا ويا آهن. فيلڊ جي وضاحت لاء، ڏسو: • ڪنيڪشن ۽ سيڪيورٽي انٽيليجنس ايونٽ فيلڊز. • Intrusion Event Fields • File ۽ مالويئر ايونٽ فيلڊز

نوٽ فيلڊ جي وضاحت جي فهرستن ۾ شامل آهن syslog فيلڊ ۽ ايونٽ ۾ ڏيکاريل ميدان viewer (فائر پاور مئنيجمينٽ سينٽر ۾ تجزيو مينيو جي تحت مينيو جا اختيار web انٽرفيس.) syslog ذريعي موجود فيلڊس کي ليبل ڪيو ويو آهي جيئن. واقعي ۾ ڪجهه فيلڊ نظر اچن ٿا viewer syslog ذريعي دستياب ناهي. انهي سان گڏ، ڪجهه syslog فيلڊ واقعي ۾ شامل نه آهن viewer (پر ڳولها ذريعي دستياب ٿي سگهي ٿو)، ۽ ڪجهه فيلڊ گڏيل يا جدا ٿيل آهن. |

سيڪيورٽي ايونٽ سيسلاگ پيغامن ۾ سهولت

حفاظتي واقعن لاءِ syslog پيغامن ۾ سهولت جا قدر عام طور تي لاڳاپيل نه هوندا آهن. بهرحال، جيڪڏهن توهان کي سهولت جي ضرورت آهي، هيٺ ڏنل جدول استعمال ڪريو:

| ڊوائيس | ڪنيڪشن جي واقعن ۾ سهولت شامل ڪرڻ لاء | جي طرف شامل ڪريو سهولت in مداخلت جا واقعا | Syslog پيغام ۾ مقام |

| ايف ٽي ڊي | استعمال ڪريو EMBLEM اختيار FTD پليٽ فارم سيٽنگن ۾.

سهولت هميشه آهي الرٽ ڪنيڪشن واقعن لاءِ جڏهن FTD پليٽ فارم سيٽنگون استعمال ڪندي syslog نياپا موڪلڻ. |

استعمال ڪريو EMBLEM اختيار FTD پليٽ فارم سيٽنگن ۾ يا

intrusion پاليسي ۾ syslog سيٽنگون استعمال ڪندي لاگنگ کي ترتيب ڏيو. جيڪڏهن توهان مداخلت واري پاليسي استعمال ڪريو ٿا، توهان کي لازمي طور تي لاگنگ ميزبان کي مداخلت جي پاليسي سيٽنگن ۾ بيان ڪرڻ گهرجي. |

سهولت پيغام جي هيڊر ۾ ظاهر نه ٿيندي آهي، پر syslog ڪليڪٽر قيمت حاصل ڪري سگهي ٿو

RFC 5424 جي بنياد تي، سيڪشن 6.2.1. |

| syslog خبرداري کي فعال ڪريو ۽

مداخلت واري پاليسي تي سهولت ۽ شدت کي ترتيب ڏيو. ڏسو Configuring Syslog Alerting for Intrusion Events. |

|||

| FTD کان سواءِ ڊوائيسز | هڪ خبرداري جواب استعمال ڪريو. | استعمال ڪريو syslog سيٽنگ ۾ مداخلت واري پاليسي جي ترقي واري سيٽنگون يا رسائي ڪنٽرول پاليسي لاگنگ ٽيب ۾ سڃاڻپ ٿيل الرٽ جواب. |

وڌيڪ معلومات لاءِ، Intrusion Syslog Alerts ۽ Cyslog Alert Response ٺاهڻ لاءِ سهولتون ۽ شدتون ڏسو.

فائر پاور سيسلاگ پيغام جا قسم

فائر پاور ڪيترن ئي syslog ڊيٽا جا قسم موڪلي سگهي ٿو، جيئن هيٺ ڏنل جدول ۾ بيان ڪيو ويو آهي:

| Syslog ڊيٽا جو قسم | ڏسو |

| FMC کان آڊٽ لاگ | اسٽريم آڊٽ لاگز کي سيسلاگ ۽ آڊيٽنگ جو سسٽم باب |

| کلاسک ڊوائيسز کان آڊٽ لاگز (ASA FirePOWER، NGIPSv) | اسٽريم آڊٽ لاگز کان ڪلاسيڪل ڊوائيسز ۽ آڊيٽنگ جو سسٽم باب

CLI حڪم: syslog |

| FTD ڊوائيسز کان ڊوائيس صحت ۽ نيٽ ورڪ سان لاڳاپيل لاگز | Syslog ۽ ذيلي عنوانن بابت |

| FTD ڊوائيسز کان ڪنيڪشن، سيڪيورٽي انٽيليجنس، ۽ مداخلت جي واقعن جا لاگ | سسٽم کي ترتيب ڏيڻ بابت سيڪيورٽي ايونٽ ڊيٽا موڪلڻ لاءِ Syslog ڏانهن. |

| ڪنيڪشن، سيڪيورٽي انٽيليجنس، ۽ ڪلاسڪ ڊوائيسز کان مداخلت واري واقعي جا لاگ | سسٽم کي ترتيب ڏيڻ بابت سيڪيورٽي ايونٽ ڊيٽا موڪلڻ لاءِ Syslog ڏانهن |

| لاء لاگ ان file ۽ مالويئر واقعا | سسٽم کي ترتيب ڏيڻ بابت سيڪيورٽي ايونٽ ڊيٽا موڪلڻ لاءِ Syslog ڏانهن |

سيڪيورٽي واقعن لاءِ Syslog جون حدون

- جيڪڏهن توهان syslog استعمال ڪندا يا ٻاهرين واقعن کي ذخيرو ڪندا، اعتراض جي نالن ۾ خاص ڪردارن کان پاسو ڪريو جهڙوڪ پاليسي ۽ قاعدن جا نالا. اعتراض جي نالن ۾ خاص اکر شامل نه هجڻ گهرجن، جهڙوڪ ڪاما، جيڪي وصول ڪندڙ ايپليڪيشن کي الڳ ڪندڙ طور استعمال ڪري سگھن ٿيون.

- توهان جي syslog ڪليڪٽر تي واقعن کي ظاهر ٿيڻ ۾ 15 منٽن تائين وٺي سگھي ٿو.

- هيٺين لاء ڊيٽا file ۽ مالويئر واقعا syslog ذريعي دستياب ناهي:

- پوئتي موٽڻ وارا واقعا

- پاران ٺاهيل واقعا AMP آخري نقطي لاء

eStreamer سرور اسٽريمنگ

- ايونٽ اسٽريمر (اي اسٽريمر) توهان کي اجازت ڏئي ٿو ڪيترن ئي قسمن جي ايونٽ ڊيٽا کي هڪ فائر پاور مئنيجمينٽ سينٽر کان ڪسٽم ترقي يافته ڪلائنٽ ايپليڪيشن ڏانهن. وڌيڪ معلومات لاءِ، ڏسو فائر پاور سسٽم ايونٽ اسٽريمر انٽيگريشن گائيڊ.

- ان کان اڳ جو اوزار توھان استعمال ڪرڻ چاھيو ٿا eStreamer سرور جي طور تي ھڪ خارجي ڪلائنٽ ڏانھن eStreamer واقعن کي اسٽريمنگ شروع ڪري سگھي ٿو، توھان کي لازمي طور تي eStreamer سرور کي ترتيب ڏيڻ گھرجي ته جيئن ڪلائنٽ کي واقعا موڪلڻ، ڪلائنٽ جي باري ۾ معلومات مهيا ڪرڻ، ۽ قائم ڪرڻ وقت استعمال ڪرڻ لاءِ تصديق جي سندن جو ھڪڙو سيٽ ٺاھيو. مواصلات. توھان ھي سڀ ڪم انجام ڏئي سگھو ٿا اوزار جي يوزر انٽرفيس مان. هڪ دفعو توهان جي سيٽنگون محفوظ ٿي وينديون، توهان جي چونڊيل واقعن کي اي اسٽريمر ڪلائنٽ ڏانهن موڪليو ويندو جڏهن درخواست ڪئي ويندي.

- توھان ڪنٽرول ڪري سگھو ٿا ڪھڙي قسم جا واقعا eStreamer سرور انھن ڪلائنٽ ڏانھن منتقل ڪرڻ جي قابل آھن جيڪي انھن جي درخواست ڪن ٿا.

ٽيبل 2: واقعن جا قسم اي اسٽريمر سرور طرفان منتقلي

| واقعو قسم | وصف |

| مداخلت جا واقعا | منظم ڊوائيسز پاران ٺاهيل مداخلت جا واقعا |

| Intrusion Event Packet Data | مداخلت جي واقعن سان لاڳاپيل پيڪيجز |

| Intrusion Event اضافي ڊيٽا | هڪ مداخلت واري واقعي سان لاڳاپيل اضافي ڊيٽا جهڙوڪ هڪ ڪلائنٽ جي شروعاتي IP پتي سان ڳنڍيل آهي web سرور هڪ HTTP پراکسي يا لوڊ بيلنس ذريعي |

| دريافت جا واقعا | نيٽ ورڪ دريافت جي واقعن |

| لاڳاپو ۽ اجازت ڏيو واقعن جي فهرست | لاڳاپا ۽ تعميل فهرست جي واقعن جي اجازت ڏين ٿا |

| اثر پرچم الارٽس | FMC پاران ٺاهيل اثر الارٽس |

| استعمال ڪندڙ واقعا | استعمال ڪندڙ واقعا |

| واقعو قسم | وصف |

| مالويئر واقعا | مالويئر واقعا |

| File واقعا | file واقعا |

| ڪنيڪشن جا واقعا | توهان جي نگراني ڪيل ميزبان ۽ ٻين سڀني ميزبانن جي وچ ۾ سيشن ٽرئفڪ بابت معلومات. |

سيڪيورٽي واقعن لاءِ Syslog ۽ eStreamer جو مقابلو

عام طور تي، تنظيمون جيڪي هن وقت eStreamer ۾ موجود اهم سيڙپڪاري نه آهن انهن کي syslog استعمال ڪرڻ گهرجي eStreamer بجاء سيڪيورٽي واقعي جي ڊيٽا کي منظم ڪرڻ لاء ٻاهرين طور تي.

| Syslog | اي اسٽريمر |

| ڪابه ڪسٽمائيزيشن جي ضرورت ناهي | اهم ڪسٽمائيزيشن ۽ جاري سار سنڀال جي ضرورت آهي هر رليز ۾ تبديلين کي ترتيب ڏيڻ لاءِ |

| معياري | ملڪيت وارو |

| Syslog معيار ڊيٽا جي نقصان جي خلاف حفاظت نٿو ڪري، خاص طور تي جڏهن UDP استعمال ڪندي | ڊيٽا جي نقصان جي خلاف تحفظ |

| سڌو سنئون ڊوائيسز کان موڪلي ٿو | FMC کان موڪلي ٿو، پروسيسنگ اوور هيڊ شامل ڪرڻ |

| جي حمايت file ۽ مالويئر واقعا، ڪنيڪشن

واقعا (سيڪيورٽي انٽيليجنس واقعن سميت) ۽ مداخلت جا واقعا. |

eStreamer Server Streaming ۾ درج ٿيل سڀني واقعن جي قسمن لاءِ سپورٽ. |

| ڪجھ واقعا ڊيٽا صرف FMC کان موڪلي سگھجي ٿو. ڏسو ڊيٽا موڪليو ويو صرف eStreamer ذريعي، نه Syslog ذريعي. | ڊيٽا شامل آهي جيڪو سڌو سنئون ڊوائيسز کان syslog ذريعي نه ٿو موڪلي سگھجي. ڏسو ڊيٽا موڪليو ويو صرف eStreamer ذريعي، نه Syslog ذريعي. |

ڊيٽا موڪليو ويو صرف eStreamer ذريعي، نه Syslog ذريعي

هيٺ ڏنل ڊيٽا صرف فائر پاور مئنيجمينٽ سينٽر مان دستياب آهي ۽ اهڙيء طرح ڊوائيسز کان syslog ذريعي موڪلي نه ٿو سگهجي:

- پيڪيٽ لاگز

- Intrusion Event اضافي ڊيٽا واقعا

تفصيل لاءِ، ڏسو eStreamer Server Streaming. - انگ اکر ۽ مجموعي واقعا

- نيٽ ورڪ دريافت جي واقعن

- استعمال ڪندڙ سرگرمي ۽ لاگ ان واقعا

- لاڳاپا واقعا

- مالويئر واقعن لاءِ:

- پوئتي موٽڻ وارا فيصلا

- ThreatName ۽ Disposition، جيستائين لاڳاپيل SHAs بابت معلومات اڳ ۾ ئي ڊوائيس سان هم وقت سازي ڪئي وئي آهي

- هيٺيون فيلڊون:

- اثر ۽ اثر فليگ فيلڊ

تفصيل لاءِ، ڏسو eStreamer Server Streaming. - IOC_count فيلڊ

- اثر ۽ اثر فليگ فيلڊ

- اڪثر خام IDs ۽ UUIDs.

استثنا:- ڪنيڪشن جي واقعن لاءِ Syslogs ۾ ھيٺيون شامل آھن: FirewallPolicyUUID، FirewallRuleID، TunnelRuleID، MonitorRuleID، SI_CategoryID، SSL_PolicyUUID، ۽ SSL_RuleID

- مداخلت جي واقعن لاءِ Syslogs شامل آهن IntrusionPolicyUUID، GeneratorID، ۽ SignatureID

- توسيع ٿيل ميٽا ڊيٽا، جنهن ۾ شامل آهي پر ان تائين محدود ناهي:

- LDAP پاران مهيا ڪيل صارف جا تفصيل، جهڙوڪ پورو نالو، ڊپارٽمينٽ، فون نمبر، وغيره. Syslog صرف واقعن ۾ استعمال ڪندڙ جا نالا مهيا ڪري ٿو.

- رياست جي بنياد تي معلومات لاء تفصيلات جهڙوڪ SSL سرٽيفڪيٽ تفصيل. Syslog بنيادي معلومات مهيا ڪري ٿو جهڙوڪ سرٽيفڪيٽ فنگر پرنٽ، پر سرٽيفڪيٽ CN وانگر ٻيا سرٽيفڪيٽ تفصيل فراهم نه ڪندو.

- تفصيلي ايپليڪيشن معلومات، جهڙوڪ ايپ Tags ۽ زمرا. Syslog صرف ايپليڪيشن جا نالا مهيا ڪري ٿو. ڪجھ ميٽاداٽا پيغامن ۾ شيون بابت اضافي معلومات شامل آھن.

- جغرافيائي ڄاڻ

eStreamer واقعي جا قسم چونڊڻ

- eStreamer ايونٽ ڪنفيگريشن چيڪ باڪس ڪنٽرول ڪري ٿو ڪھڙا واقعا eStreamer سرور منتقل ڪري سگھن ٿا.

- توهان جي ڪلائنٽ کي اڃا تائين خاص طور تي انهن واقعن جي قسمن جي درخواست ڪرڻ گهرجي جيڪا توهان چاهيو ٿا ته اها درخواست واري پيغام ۾ وصول ڪري جيڪا اهو eStreamer سرور ڏانهن موڪلي ٿو. وڌيڪ معلومات لاءِ، ڏسو فائر پاور سسٽم ايونٽ اسٽريمر انٽيگريشن گائيڊ.

- هڪ ملٽي ڊومين جي ترتيب ۾، توهان ڪنهن به ڊومين سطح تي eStreamer ايونٽ ڪنفيگريشن ترتيب ڏئي سگهو ٿا. تنهن هوندي، جيڪڏهن هڪ اباڻي ڊومين هڪ خاص واقعي جي قسم کي فعال ڪيو آهي، توهان ان واقعي جي قسم کي اولاد ڊومينز ۾ غير فعال نٿا ڪري سگهو.

- هن ڪم کي انجام ڏيڻ لاءِ توهان کي هڪ منتظم صارف هجڻ گهرجي، FMC لاءِ.

عمل

- قدم 1 چونڊيو سسٽم> انٽيگريشن.

- قدم 2 ڪلڪ ڪريو eStreamer.

- قدم 3 تحت eStreamer ايونٽ ڪنفيگريشن، چيڪ ڪريو يا صاف ڪريو چيڪ باڪس اڳيان ايندڙ واقعن جي قسمن جي جيڪي توھان چاھيو ٿا eStreamer کي اڳتي وڌڻ لاءِ ڪلائنٽ جي درخواست ڪرڻ لاءِ، بيان ڪيل eStreamer Server Streaming ۾.

- قدم 4 محفوظ ڪريو تي ڪلڪ ڪريو.

eStreamer ڪلائنٽ ڪميونيڪيشن کي ترتيب ڏيڻ

- ان کان اڳ جو eStreamer eStreamer واقعن کي ڪلائنٽ ڏانھن موڪلي سگھي، توھان کي لازمي طور تي ڪلائنٽ کي شامل ڪرڻ گھرجي eStreamer سرور جي پيرس ڊيٽابيس ۾ eStreamer صفحي تان. توهان کي لازمي طور تي ڪاپي ڪرڻ گهرجي تصديق واري سرٽيفڪيٽ کي ڪلائنٽ ڏانهن eStreamer سرور پاران ٺاهيل. انهن قدمن کي مڪمل ڪرڻ کان پوء، توهان کي eStreamer خدمت کي ٻيهر شروع ڪرڻ جي ضرورت ناهي ته ڪلائنٽ کي eStreamer سرور سان ڳنڍڻ جي قابل بڻائي.

- هڪ ملٽي ڊومين جي ترتيب ۾، توهان ٺاهي سگهو ٿا هڪ eStreamer ڪلائنٽ ڪنهن به ڊومين ۾. تصديق ڪندڙ سرٽيفڪيٽ ڪلائنٽ کي اجازت ڏئي ٿو ته صرف ڪلائنٽ سرٽيفڪيٽ جي ڊومين ۽ ڪنهن به نسلي ڊومين مان واقعن جي درخواست ڪري. eStreamer configuration صفحو صرف موجوده ڊومين سان لاڳاپيل ڪلائنٽ ڏيکاري ٿو، پوء جيڪڏھن توھان چاھيو ٿا ڊائون لوڊ يا منسوخ ڪريو سرٽيفڪيٽ، ڊومين ڏانھن وڃو جتي ڪلائنٽ ٺاھيو ويو ھو.

- هن ڪم کي انجام ڏيڻ لاءِ، FMC لاءِ توهان کي هڪ منتظم يا Discovery Admin صارف هجڻ گهرجي.

عمل

- قدم 1 چونڊيو سسٽم> انٽيگريشن.

- قدم 2 ڪلڪ ڪريو eStreamer.

- قدم 3 ڪلڪ ڪريو ڪلائنٽ ٺاهيو.

- مرحلا 4 ۾ هوسٽ جو نالو فيلڊ، داخل ڪريو ميزبان جو نالو يا IP پتي جو ميزبان هلائيندڙ eStreamer ڪلائنٽ.

نوٽ جيڪڏهن توهان DNS ريزوليوشن ترتيب نه ڏني آهي، هڪ IP پتو استعمال ڪريو. - قدم 5 جيڪڏھن توھان چاھيو ٿا سرٽيفڪيٽ کي انڪرپٽ ڪريو file, داخل ڪريو پاسورڊ فيلڊ ۾ پاسورڊ.

- قدم 6 محفوظ ڪريو تي ڪلڪ ڪريو.

eStreamer سرور ھاڻي ھوسٽ کي اجازت ڏئي ٿو پورٽ 8302 تائين رسائي جي eStreamer سرور تي ۽ ٺاھي ٿو ھڪڙي تصديق واري سرٽيفڪيٽ ڪلائنٽ-سرور جي تصديق دوران استعمال ڪرڻ لاءِ. - قدم 7 ڪلڪ ڪريو ڊائون لوڊ (

) سرٽيفڪيٽ ڊائون لوڊ ڪرڻ لاءِ ڪلائنٽ جي ميزبان نالي جي اڳيان file.

) سرٽيفڪيٽ ڊائون لوڊ ڪرڻ لاءِ ڪلائنٽ جي ميزبان نالي جي اڳيان file. - قدم 8 سرٽيفڪيٽ محفوظ ڪريو file SSL جي تصديق لاءِ توهان جي ڪلائنٽ پاران استعمال ڪيل مناسب ڊاريڪٽري ڏانهن.

- قدم 9 ڪلائنٽ جي رسائي کي رد ڪرڻ لاء، ڪلڪ ڪريو حذف ڪريو (

) ميزبان جي اڳيان جنهن کي توهان هٽائڻ چاهيو ٿا.

) ميزبان جي اڳيان جنهن کي توهان هٽائڻ چاهيو ٿا.

نوٽ ڪريو ته توهان کي eStreamer سروس ٻيهر شروع ڪرڻ جي ضرورت ناهي؛ رسائي فوري طور تي رد ڪئي وئي آهي.

Splunk ۾ واقعن جو تجزيو

- توھان استعمال ڪري سگھو ٿا Cisco Secure Firewall (fka Firepower) ائپ لاءِ Splunk (اڳوڻي سسڪو فائر پاور ايپ لاءِ Splunk جي نالي سان مشهور) ھڪ بيروني اوزار طور فائر پاور ايونٽ ڊيٽا کي ڏيکارڻ ۽ ڪم ڪرڻ لاءِ، توھان جي نيٽ ورڪ تي خطرن کي ڳولڻ ۽ تحقيق ڪرڻ لاءِ.

- eStreamer جي ضرورت آهي. هي هڪ ترقي يافته ڪارڪردگي آهي. ڏسو eStreamer سرور اسٽريمنگ.

- وڌيڪ معلومات لاءِ، ڏسو https://cisco.com/go/firepower-for-splunk.

IBM QRadar ۾ واقعن جو تجزيو

- توهان استعمال ڪري سگهو ٿا Cisco Firepower ايپ IBM QRadar لاءِ هڪ متبادل طريقي جي طور تي ايونٽ ڊيٽا کي ڊسپلي ڪرڻ ۽ توهان جي نيٽ ورڪ کي خطرن جو تجزيو ڪرڻ، ان جي ڳولا ڪرڻ ۽ تحقيق ڪرڻ ۾.

- eStreamer جي ضرورت آهي. هي هڪ ترقي يافته ڪارڪردگي آهي. ڏسو eStreamer سرور اسٽريمنگ.

- وڌيڪ معلومات لاءِ، ڏسو https://www.cisco.com/c/en/us/td/docs/security/firepower/integrations/QRadar/integration-guide-for-the-cisco-firepower-app-for-ibm-qradar.html.

خارجي اوزار استعمال ڪندي ايونٽ ڊيٽا جو تجزيو ڪرڻ جي تاريخ

| خاصيت | نسخو | تفصيل |

| SecureX ربن | 7.0 | SecureX ربن توهان جي Cisco سيڪيورٽي پراڊڪٽس ۾ خطري جي منظرنامي ۾ فوري ڏيک لاءِ SecureX ۾ داخل ٿئي ٿو.

FMC ۾ SecureX ربن کي ڊسپلي ڪرڻ لاء، ڏسو فائر پاور ۽ SecureX انٽيگريشن گائيڊ تي https://cisco.com/go/firepower-securex-documentation. نئين / تبديل ٿيل اسڪرين: نئون صفحو: سسٽم> SecureX |

| سڀني ڪنيڪشن واقعن کي سسڪو بادل ڏانهن موڪليو | 7.0 | توھان ھاڻي موڪلي سگھو ٿا سڀ ڪنيڪشن واقعا Cisco ڪلائوڊ ڏانھن، بجاءِ صرف اعليٰ ترجيحي ڪنيڪشن واقعن کي موڪلڻ جي.

نئين/تبديل ٿيل اسڪرين: سسٽم تي نئون اختيار> انٽيگريشن> ڪلائوڊ سروسز پيج |

| ڪراس لانچ ڏانهن view ڊيٽا محفوظ نيٽورڪ اينالائيٽڪس ۾ | 6.7 | هي خصوصيت توهان جي محفوظ نيٽ ورڪ تجزياتي اپلائنس لاءِ ڪيترن ئي داخلائن کي ٺاهڻ لاءِ تڪڙو طريقو متعارف ڪرايو آهي تجزيي> ڪنٽيڪچوئل ڪراس-لانچ صفحي تي.

اهي داخلائون توهان کي اجازت ڏين ٿيون هڪ لاڳاپيل واقعي تي صحيح ڪلڪ ڪرڻ لاءِ ڪراس لانچ ڪرڻ لاءِ سيڪيور نيٽورڪ اينالائيٽڪس هڪ ڊسپلي معلومات سان لاڳاپيل ڊيٽا پوائنٽ جنهن تان توهان ڪراس لانچ ڪيو. نئون مينيو آئٽم: سسٽم> لاگنگ> سيڪيورٽي اينالائيٽڪس ۽ لاگنگ نئون صفحو ترتيب ڏيڻ لاءِ موڪلڻ واقعن کي محفوظ نيٽورڪ اينالائيٽڪس ڏانهن. |

| واسطيدار ڪراس لانچ

اضافي فيلڊ جي قسمن مان |

6.7 | توھان ھاڻي ايونٽ ڊيٽا جي ھيٺين اضافي قسمن کي استعمال ڪندي ھڪڙي خارجي ايپليڪيشن ۾ ڪراس لانچ ڪري سگھو ٿا:

• رسائي ڪنٽرول پاليسي • مداخلت جي پاليسي • ايپليڪيشن پروٽوڪول • ڪلائنٽ جي درخواست • Web درخواست • استعمال ڪندڙ جو نالو (علائقي سميت)

نئون مينيو آپشنز: Contextual-cross لانچ جا اختيار ھاڻي موجود آھن جڏھن مٿي ڏنل ڊيٽا جي قسمن تي ساڄي ڪلڪ ڪريو واقعن لاءِ ڊيش بورڊ ويجيٽس ۽ ايونٽ جدولن ۾ پيجز تي اينالائسز مينيو ھيٺ. سپورٽ ٿيل پليٽ فارم: فائر پاور مئنيجمينٽ سينٽر |

| IBM QRadar سان انضمام | 6.0 ۽ بعد ۾ | IBM QRadar استعمال ڪندڙ استعمال ڪري سگھن ٿا ھڪڙو نئون فائر پاور-مخصوص ايپ پنھنجي ايونٽ ڊيٽا جو تجزيو ڪرڻ لاءِ. دستياب ڪارڪردگي توهان جي فائر پاور ورزن کان متاثر ٿئي ٿي.

IBM QRadar ۾ واقعن جو تجزيو ڏسو. |

| Cisco SecureX خطري جي جواب سان گڏ انضمام لاء واڌارو | 6.5 | • علائقائي بادلن لاءِ سپورٽ:

• گڏيل رياستون (اتر آمريڪا) • يورپ

• اضافي واقعن جي قسمن لاءِ سپورٽ: • File ۽ مالويئر واقعا • اعليٰ ترجيحي ڪنيڪشن جا واقعا اهي ڪنيڪشن جا واقعا آهن جيڪي هيٺين سان لاڳاپيل آهن: • مداخلت جا واقعا • سيڪيورٽي انٽيليجنس واقعا • File ۽ مالويئر واقعا

تبديل ٿيل اسڪرينون: نئين اختيارن تي سسٽم > انٽيگريشن > ڪلائوڊ سروسز. سپورٽ ٿيل پليٽ فارم: هن رليز ۾ سپورٽ ڪيل سڀئي ڊوائيس، يا ته سڌو انضمام يا syslog ذريعي. |

| Syslog | 6.5 | AccessControlRuleName فيلڊ ھاڻي موجود آھي intrusion event syslog پيغامن ۾. |

| سسڪو سيڪيورٽي پيڪٽ تجزيي سان انضمام | 6.5 | ھن خصوصيت لاءِ سپورٽ ختم ڪئي وئي. |

| Cisco SecureX خطري جي جواب سان انضمام | 6.3 (syslog ذريعي، پراکسي استعمال ڪندي

جمع ڪندڙ) 6.4 (سڌو) |

هڪ متحد لاءِ ٻين ذريعن جي ڊيٽا سان فائر پاور جي مداخلت واري واقعي واري ڊيٽا کي ضم ڪريو view توهان جي نيٽ ورڪ تي خطرن جا طاقتور تجزياتي اوزار استعمال ڪندي Cisco SecureX خطري جي جواب ۾.

تبديل ٿيل اسڪرين (نسخ 6.4): نئين اختيارن تي سسٽم > انٽيگريشن > ڪلائوڊ سروسز. سپورٽ ٿيل پليٽ فارم: فائر پاور ٿريٽ ڊفينس ڊيوائسز هلندڙ نسخو 6.3 (ذريعي syslog) يا 6.4. |

| Syslog سپورٽ لاء File ۽ مالويئر واقعا | 6.4 | مڪمل طور تي قابل file ۽ مالويئر ايونٽ ڊيٽا هاڻي syslog ذريعي منظم ڊوائيسز کان موڪلي سگھجي ٿو. تبديل ٿيل اسڪرين: پاليسيون> رسائي ڪنٽرول> رسائي ڪنٽرول> لاگنگ.

سپورٽ ٿيل پليٽ فارمس: سڀ منظم ڊوائيسز هلندڙ نسخو 6.4. |

| Splunk سان انضمام | سڀني 6.x ورزن کي سپورٽ ڪري ٿو | Splunk استعمال ڪندڙ واقعن جو تجزيو ڪرڻ لاءِ، Splunk لاءِ نئين، الڳ Splunk ايپ، Cisco Secure Firewall (fka Firepower) ايپ استعمال ڪري سگھن ٿا.

دستياب ڪارڪردگي توهان جي فائر پاور ورزن کان متاثر ٿئي ٿي. Splunk ۾ واقعي جو تجزيو ڏسو. |

| سسڪو سيڪيورٽي پيڪٽ تجزيي سان انضمام | 6.3 | فيچر متعارف ڪرايو: فوري طور تي سوال ڪريو Cisco Security Packet Analyzer ڪنهن واقعي سان لاڳاپيل پيڪٽس لاءِ، پوءِ ڪلڪ ڪريو نتيجن کي جانچڻ لاءِ Cisco Security Packet Analyzer ۾ يا ان کي ڊائون لوڊ ڪريو تجزيو لاءِ مان ٻئي ٻاهرين اوزار.

نئين اسڪرين: سسٽم > انضمام > پيڪٽ تجزيي جو تجزيو > ترقي يافته > پيڪيٽ تجزيه ڪندڙ سوال نئون مينيو اختيار: سوال پيڪٽ تجزيه ڪندڙ مينيو آئٽم جڏهن ڊيش بورڊ جي صفحن تي واقعن تي ساڄي ڪلڪ ڪيو ۽ تجزيو مينيو هيٺ صفحن تي واقعن جي ٽيبل تي. سپورٽ ٿيل پليٽ فارم: فائر پاور مئنيجمينٽ سينٽر |

| واسطيدار ڪراس لانچ | 6.3 | فيچر متعارف ڪرايو: اڳواٽ بيان ڪيل يا ڪسٽم ۾ لاڳاپيل معلومات ڏسڻ لاء هڪ واقعي تي صحيح ڪلڪ ڪريو URL- بيروني وسيلن تي ٻڌل.

نئين اسڪرين: تجزيو > ترقي يافته > Contextual Cross-Launch نئون مينيو آپشنز: گھڻا آپشنز جڏھن ڊيش بورڊ جي صفحن تي واقعن تي ساڄي ڪلڪ ڪندا آھن ۽ ايستائين جو جدولن تي صفحن تي تجزيو مينيو ھيٺ. سپورٽ ٿيل پليٽ فارم: فائر پاور مئنيجمينٽ سينٽر |

| Syslog پيغامن لاءِ

رابطي ۽ مداخلت جا واقعا |

6.3 | نئين متحد ۽ آسان ترتيبن کي استعمال ڪندي، syslog ذريعي، مڪمل طور تي قابليت وارو ڪنيڪشن ۽ مداخلت جي واقعن کي خارجي اسٽوريج ۽ اوزار ڏانهن موڪلڻ جي صلاحيت. پيغام جا هيڊر هاڻي معياري ڪيا ويا آهن ۽ شامل آهن واقعي جي قسم جي سڃاڻپ ڪندڙ، ۽ پيغام ننڍا آهن ڇو ته اڻڄاتل ۽ خالي قدرن سان فيلڊ کي ختم ڪيو ويو آهي.

سپورٽ ٿيل پليٽ فارم: • سڀ نئين ڪارڪردگي: FTD ڊوائيسز هلندڙ نسخو 6.3. • ڪجهه نئين ڪارڪردگي: غير FTD ڊوائيسز هلندڙ نسخو 6.3. • گهٽ نئين ڪارڪردگي: سڀئي ڊوائيس هلندڙ نسخن 6.3 کان پراڻيون آهن. وڌيڪ معلومات لاءِ، عنوانن کي ڏسو About Syslog Messages for Security Events موڪلڻ بابت. |

| اي اسٽريمر | 6.3 | منتقل ڪيو ويو eStreamer مواد ميزبان جي سڃاڻپ ذريعن جي باب مان هن باب ۾ ۽ شامل ڪيو خلاصو eStreamer جي مقابلي ۾ syslog. |

دستاويز / وسيلا

|

سسڪو واقعي جو تجزيو خارجي اوزار استعمال ڪندي [pdf] استعمال ڪندڙ ھدايت واقعي جو تجزيو خارجي اوزار استعمال ڪندي، واقعو، تجزيو خارجي اوزار استعمال ڪندي، خارجي اوزار استعمال ڪندي، خارجي اوزار |